學習如何進行 IP 欺騙可以幫助您了解攻擊者如何偽裝其流量以及安全團隊如何測試網絡。截至撰寫本文時,IP 欺騙仍然是網絡安全研究、滲透測試和網絡模擬的核心技術。雖然相同的方法可能被濫用於有害目的,但合法的用例側重於分析風險、測試防火牆以及監控網絡對欺騙數據包的反應。

本指南解釋了 IP 欺騙在實踐中的情況,並向您展示在受控環境中測試它的最安全方法。它使用與現代操作系統和當前數據包製作工具相一致的更新、準確的步驟。在嘗試任何欺騙活動之前,請確保您有權測試網絡並了解您所在地區的法律限制。

IP 欺騙會更改數據包中的源 IP 地址,以便接收設備看到不同的發件人。此技術有助於模擬網絡流量、壓力測試系統或驗證過濾規則如何響應修改的數據包標頭。研究人員用它來模擬攻擊,而係統管理員用它來檢查他們的防禦措施是否正確阻止欺騙流量。

準備您的系統

在學習如何安全地進行 IP 欺騙之前,請收集一些基本知識,以幫助您的系統不間斷地創建和分析數據包。正確的設置可確保您的測試不會使您的網絡面臨安全風險。

具有管理員權限的 Linux、macOS 或 Windows 計算機 受控的測試網絡或實驗室環境 更新的數據包製作工具,例如 Scapy、Hping3 或其他研究級實用程序 用於監控欺騙數據包行為的防火牆或 IDS 訪問 用於工具安裝和程序包更新的穩定的互聯網連接

如何執行 IP 欺騙

以下步驟顯示如何發送欺騙數據包數據包在合法的測試環境中。此工作流程重點關注數據包製作、標頭修改和流量分析。

在測試計算機上安裝數據包製作工具,例如 Scapy 或 Hping3。 確定要將流量發送到的目標設備或測試服務器。 選擇與您要模擬的條件相匹配的欺騙源 IP 地址。 僅當數據包流需要時才在測試網絡上禁用出站過濾。 創建自定義數據包並替換標頭中的源 IP 地址。 將修改後的數據包發送到目標系統並監視響應。 記錄防火牆行為、數據包日誌或 IDS 警報以驗證結果。

一些工具支持欺騙數據包創建、網絡模擬和數據包標頭修改。這些仍然常用於網絡安全實驗室和滲透測試環境。

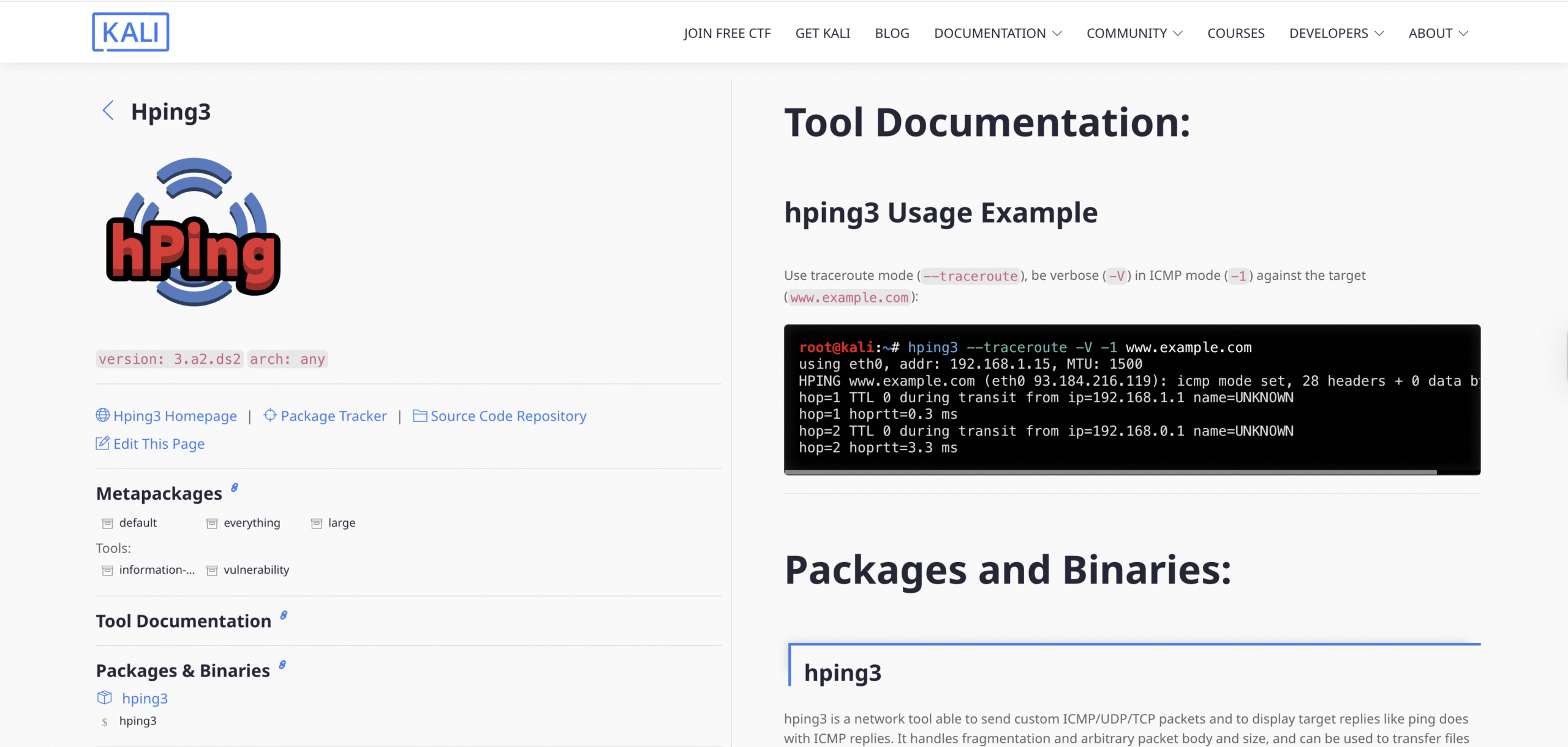

Scapy:基於 Python 的數據包操作庫,用於製作、發送和解碼數據包。  Hping3: 一個命令行實用程序,用於創建帶有欺騙地址的自定義 TCP、UDP 和 ICMP 數據包。 Ettercap:強大的網絡攔截工具,還支持欺騙數據包處理。

Hping3: 一個命令行實用程序,用於創建帶有欺騙地址的自定義 TCP、UDP 和 ICMP 數據包。 Ettercap:強大的網絡攔截工具,還支持欺騙數據包處理。

Wireshark 非常適合在欺騙測試期間捕獲和分析流量。

Wireshark 非常適合在欺騙測試期間捕獲和分析流量。

Cain & Abel:用於網絡測試的傳統實用程序,仍在受控環境中用於研究。

Cain & Abel:用於網絡測試的傳統實用程序,仍在受控環境中用於研究。

道德和法律考慮

IP 欺騙僅在您擁有或有明確測試許可的網絡上使用時才是合法的。未經授權的欺騙可能會破壞系統、違反隱私法並引發刑事處罰。始終將欺騙活動限制在封閉環境中,與網絡所有者保持透明度,並記錄您的操作以追究責任。

常見問題故障排除

目標沒有響應:防火牆可能會阻止欺騙數據包;調整實驗室設置或使用允許的子網。 工具不發送數據包:確保您以管理員或 root 權限運行該實用程序。 立即丟棄欺騙流量:現代網絡會過濾無效或不可路由的地址-使用真實的測試 IP。 Wireshark 中未捕獲的數據包:檢查您選擇用於捕獲數據包的網絡接口。 連接重置錯誤:某些協議拒絕不匹配的標頭;調整數據包標誌或製作更簡單的數據包。

提示

創建具有隔離 VLAN 的專用實驗室,以防止意外的流量洩漏。 使用已知良好的測試 IP 範圍來保持數據包行為可預測。 記錄所有欺騙流量以跟踪您的網絡響應方式。 定期更新您的數據包工具以保持與新協議的兼容性。 比較多個工具之間的結果以驗證測試準確性。

常見問題解答

IP欺騙違法嗎?

未經許可進行的行為就屬於違法。僅在您控製或有權測試的網絡上執行欺騙。

欺騙可以隱藏我的真實身份嗎?

不可靠。路由器、ISP 和現代安全系統可以快速檢測欺騙流量。

我需要特殊硬件嗎?

不需要。標准設備可以使用軟件工具欺騙 IP 標頭。

IP 欺騙在 Wi-Fi 上有效嗎?

可以,但許多路由器會在欺騙數據包退出網絡之前對其進行過濾。

最安全的實踐方法是什麼?

使用帶有監控工具的隔離測試實驗室或虛擬環境。

摘要

IP欺騙會更改數據包中的源地址以模擬不同的流量條件。 使用受控環境和經批准的工具,例如 Scapy 和 Hping3。 遵循嚴格的道德和法律準則以避免濫用。 使用 Wireshark 和網絡日誌監控數據包行為。 使用安全、授權的欺騙方法測試防火牆規則並提高網絡彈性。

結論

學習如何進行 IP 欺騙可以幫助您了解攻擊者如何修改數據包標頭以及網絡如何防禦這些嘗試。如果使用得當,欺騙可以增強網絡安全意識,並有助於改進防火牆規則、日誌系統和事件響應程序。憑藉安全的工具、受控環境和適當的授權,IP 欺騙將成為一種有價值的學習方法,而不是安全風險。