在安全公司WIZ研究發現了一系列缺陷之後,

nvidia在其Triton推理服務器中修補了一個關鍵的漏洞鏈,這些缺陷可以使未經驗證的攻擊者能夠完全控制AI系統。利用啟用遠程代碼執行(RCE),為依靠流行的AI模型服務平台的組織造成嚴重的風險。

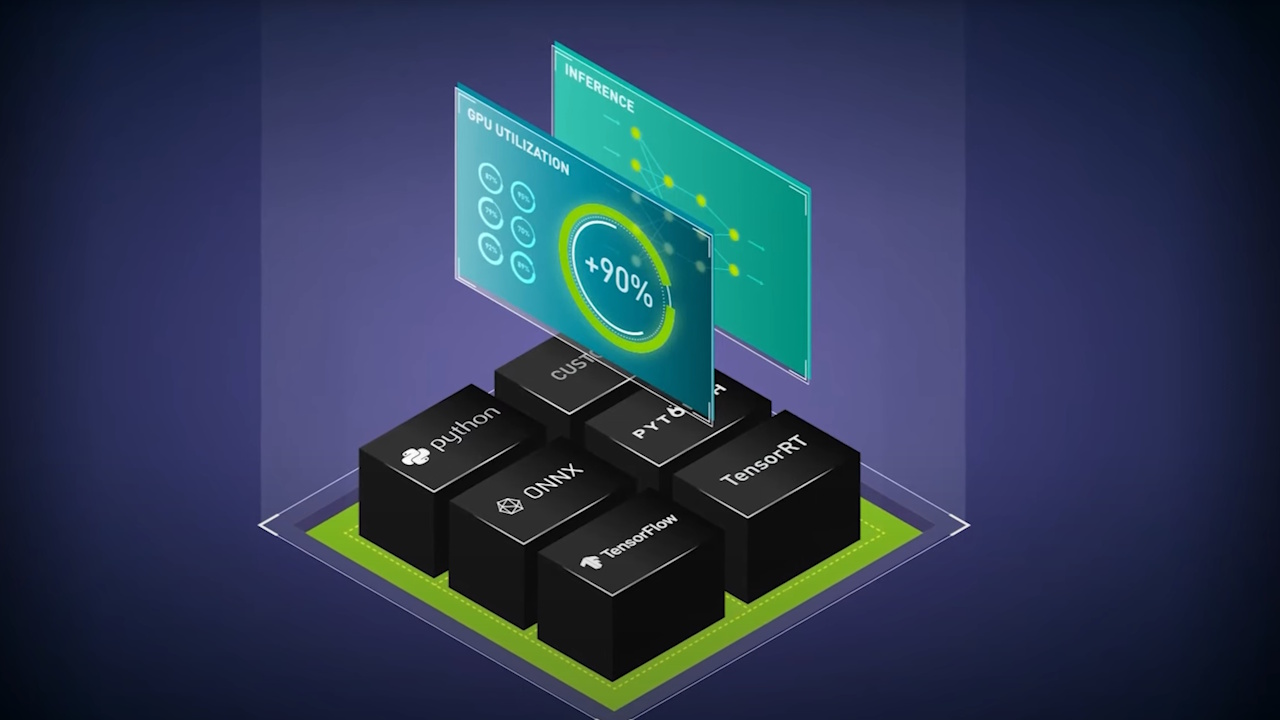

成功的攻擊可能導致盜竊專有AI模型,敏感數據的暴露或操縱AI生成的響應。 Wiz的研究詳細介紹了8月4日,同一天 nvidia> nvidia釋放了一個安全公告,並敦促使用所有用戶,並立即更新了他們的系統。 AI模型規模,支持Tensorflow和Pytorch等框架。 The attack’s sophistication lies in its escalation from a minor flaw to a full system compromise, highlighting the complex security challenges facing modern AI infrastructure.

nvidia的Triton服務器已成為部署AI的基石,使成千上萬的公司能夠有效地服務模型。它的通用設計是其受歡迎程度的關鍵,但是這種廣泛的採用也使其成為試圖妥協AI工作量的攻擊者的高價值目標。

從信息洩漏到遠程代碼執行

攻擊鏈,

此洩漏的名稱是關鍵。 Python後端的Core C ++邏輯與單獨的“存根”過程通過過程間通信(IPC)進行了模型執行。該IPC依靠一個命名的共享內存區域來進行高速數據傳輸,其名稱旨在保持私有。

使用此洩漏的密鑰,攻擊者可以濫用Triton的公共面向公共的共享內存API。此功能是為性能而設計的,但是缺乏驗證成為攻擊的向量。 API不檢查提供的密鑰是否對應於合法的用戶區域或私人內部一個。

此監督使攻擊者可以將服務器的內部內存註冊為自己的內存,從而授予他們強大的讀取和寫入訪問權限。從那裡開始,實現RCE是利用這種訪問損壞的數據結構或操縱過程間通信(IPC)消息執行任意代碼的問題。

對AI基礎架構的關鍵風險

成功的利用含義是嚴重的。正如WIZ研究人員所解釋的那樣:“當將它們鏈接在一起時,這些缺陷可能會允許遠程,未經身份驗證的攻擊者能夠完全控制服務器,從而實現遠程代碼執行(RCE)。”該功能超越了簡單的數據盜竊,並轉變為AI驅動服務的主動破壞。

AI模型的盜竊是一個重大的財務威脅。這些資產可以代表數百萬美元的研究,開發和培訓成本。將它們輸給競爭對手或對手可能會對受害者組織產生毀滅性的業務後果。

攻擊者還可以攔截正在處理的敏感數據或操縱模型輸出以產生惡意或有偏見的結果。正如Wiz指出的那樣,受損害的服務器可以充當公司網絡中橫向移動的海灘頭,“這對使用Triton進行AI/ML的組織構成了關鍵風險,因為成功的攻擊可能會導致盜竊有價值的AI模型……”

這一發現凸顯了確定AI供應鏈的增長的重要性。正如Wiz Research在其報告中得出的結論:“單個組件中的詳細錯誤消息,可以在主服務器中濫用的功能就是為創造潛在系統妥協的途徑所採取的全部使用。”該事件是一個明顯的提醒,即使不使用嚴格的驗證檢查實施,即使是為性能設計的功能也可以引入不可預見的安全風險。

負責任的披露和緩解措施

披露過程遵循行業最佳實踐。 Wiz Research於2025年5月15日報告了NVIDIA的脆弱性鏈,Nvidia在第二天承認該報告。這項合作允許在8月4日的補丁發布中進行協調的響應。

nvidia已將三個標識符分配給缺陷:CVE-2025-23319,CVE-2025-23320,以及CVE-2025-23334。該公司強烈建議所有用戶升級nvidia triton triton triton inference服務器和python back the python back to the python to to the python to to the python to to to to the pythen to to the pysion to the vist to the theviie witl

指出這不知道在野外有任何對這些漏洞的積極剝削。但是,公開披露技術細節意味著攻擊者可能很快嘗試複製利用,使立即修補的所有Triton用戶成為關鍵優先級。