由於主動攻擊已經開始,Google 已發布 Chrome 緊急安全更新,以修補其 V8 JavaScript 引擎中的一個關鍵零日漏洞。這個高嚴重性缺陷被追踪為 CVE-2025-13223,允許遠程攻擊者利用未修補的系統上的堆損壞來執行惡意代碼。

該漏洞由 Google 威脅分析小組發現,影響 Windows、macOS 和 Linux 上的瀏覽器桌面版本。 Google 敦促其 20 億用戶立即安裝版本 142.0.7444.175 以減輕威脅。

零日威脅

為了確認情況的嚴重性,Google 承認“存在針對 CVE-2025-13223 的漏洞”。這一承認將 CVE-2025-13223 歸入零日漏洞的危險類別,這意味著威脅參與者在 Google 工程師開發防御之前就發現了該缺陷並將其武器化。

從技術上講,該問題存在於 V8 JavaScript 引擎中,該引擎是負責在 Chrome 和其他基於 Chromium 的瀏覽器中處理 JavaScript 代碼的開源組件。

根據國家漏洞數據庫 (NIST),“142.0.7444.175 之前的 Google Chrome 中 V8 中的類型混淆允許遠程攻擊者通過精心設計的 HTML 頁面潛在地利用堆損壞。”

通過操縱引擎的處理方式對像類型,攻擊者可以破壞堆中的內存,可能導致瀏覽器崩潰,或更嚴重的是,在瀏覽器安全沙箱之外執行任意代碼。

發現和人工智能防禦

識別活動零日漏洞的功勞歸功於 Google 的威脅分析小組 (TAG),這是一個跟踪政府支持的黑客和嚴重網絡犯罪活動的專業團隊。他們 11 月 12 日的報告引發了本週發布的補丁的快速開發。

除了零日修復之外,該更新還解決了第二個高嚴重性漏洞,CVE-2025-13224。與被利用的缺陷不同,該漏洞是由人工智能輔助漏洞研究項目“Google Big Sleep”在內部發現的。

這一發現於 10 月 9 日發現,凸顯了人工智能在先發製人的安全審計中的實用性日益增強。雖然 TAG 的人類分析師對於發現主動威脅仍然至關重要,但像 Big Sleep 這樣的自動化系統對於識別複雜的內存安全問題至關重要,以免被攻擊者利用。

推出和緩解

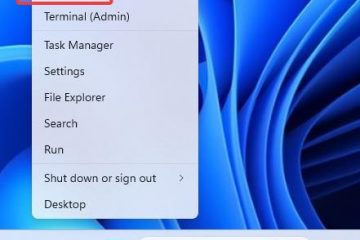

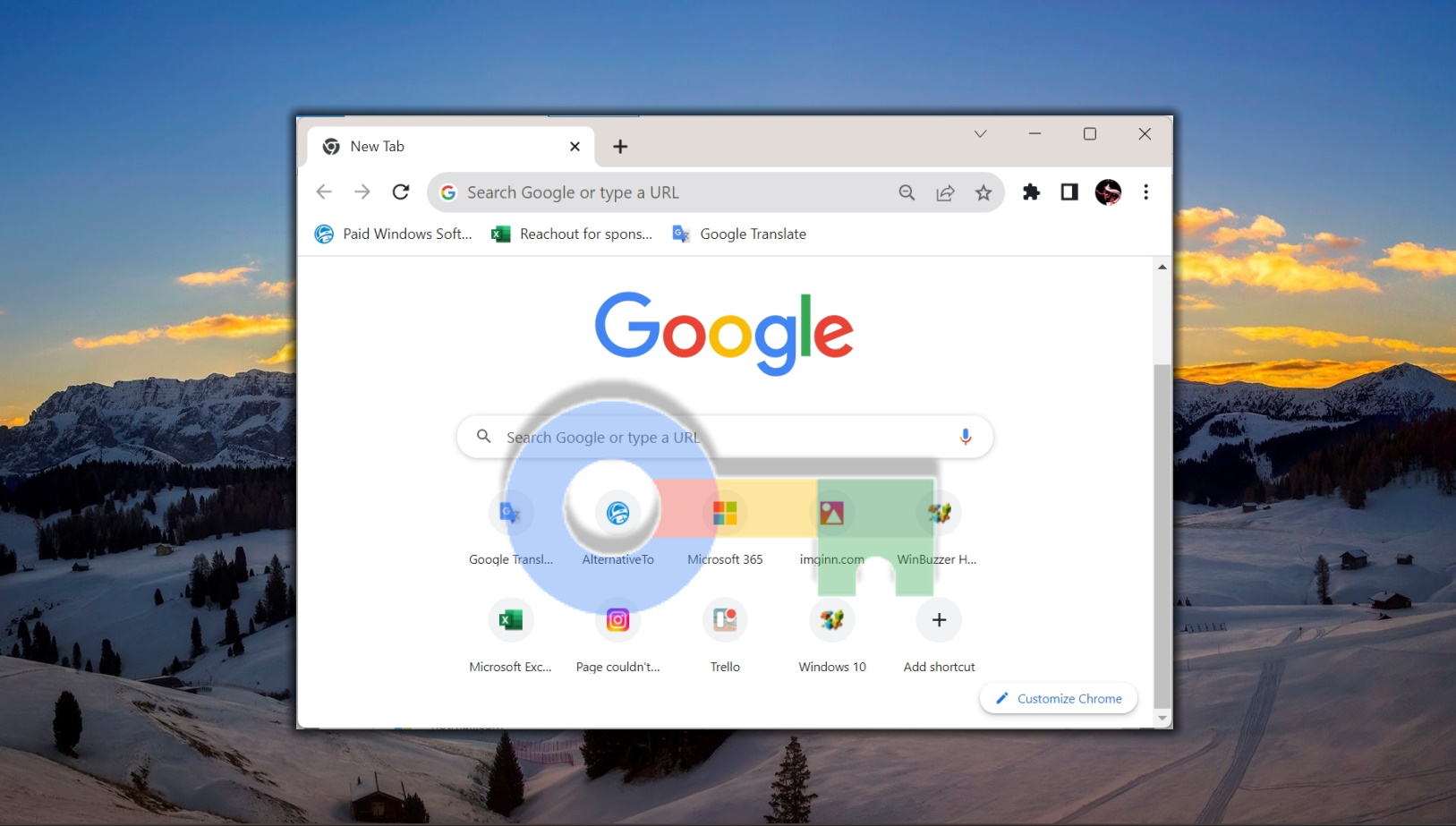

為了解決這些風險,穩定通道已更新到適用於 Windows 和 Mac 的版本 142.0.7444.175/.176,並且Linux 為 142.0.7444.175。用戶可以通過導航到“關於 Google Chrome”菜單來驗證其安裝,該菜單將自動檢查並下載最新版本。

谷歌強調在全面披露之前需要廣泛採用,並表示:

“在大多數用戶更新修復程序之前,對錯誤詳細信息和鏈接的訪問可能會受到限制。”

雖然啟用了自動補丁的消費者通常不需要手動更新,但積極利用CVE-2025-13223 使立即驗證變得謹慎。企業管理員應優先考慮跨託管隊列的此部署,因為 V8 引擎是複雜攻擊的常見目標。

至關重要的是,保護僅在瀏覽器重新啟動後才有效;只需在後台下載更新,就會在任何打開的選項卡或窗口中暴露該漏洞。