與中國有關的黑客組織正在利用未修補的 Windows 缺陷來監視歐洲外交官。安全公司報告稱,該組織 UNC6384 近幾個月以匈牙利、比利時和塞爾維亞的官員為目標。

該活動利用 Windows 快捷方式文件中的零日漏洞 (CVE-2025-9491) 安裝 PlugX 間諜軟件。

該工具使攻擊者能夠深入訪問敏感文件並監控政府通信,從而完成明確的網絡間諜任務。令人擔憂的是,微軟自 3 月份以來就已知曉該漏洞,但尚未發布安全補丁,導致大量系統面臨風險。

未修補的 Windows 缺陷成為武器

幾個月來,Windows 中的一個嚴重缺陷為國家資助的黑客提供了門戶。該漏洞官方跟踪編號為 CVE-2025-9491,是操作系統處理.LNK 快捷方式文件的 UI 錯誤表述缺陷。

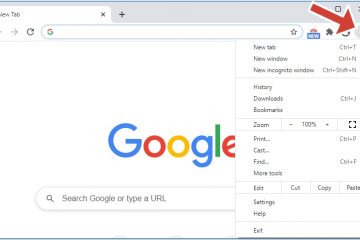

攻擊者可以製作惡意快捷方式,當用戶在文件資源管理器中查看快捷方式時執行任意代碼,從而導致它是無需點擊即可進行初始訪問的強大工具。

微軟於 2025 年初獲悉該漏洞。但是,該公司確定它“不符合立即提供服務的標準”,未修補該漏洞。

這一決定產生了重大後果。據安全研究人員稱,該漏洞並非利基漏洞。自 2025 年 3 月以來,至少有 11 個不同的國家支持的黑客組織一直在積極使用它來部署各種惡意軟件負載,使其成為國家級網絡武器庫中廣氾濫用的工具。

UNC6384:中國國家支持的間諜活動

北極狼實驗室的安全研究人員詳細介紹了利用這一缺陷的複雜活動,並將其歸因於一個名為 UNC6384 的中國關聯威脅行為者。

該組織也被廣泛追踪為 Mustang Panda,有著悠久的歷史針對外交和政府實體。從歷史上看,該公司的重點一直是東南亞,這使得這次新的活動顯著擴大了其地理目標。

該公司的報告指出,“Arctic Wolf Labs 高度自信地評估,該活動是與中國有關聯的網絡間諜威脅組織 UNC6384 所為。”

該活動的主要目標包括歐洲外交和政府機構,已觀察到針對匈牙利、比利時、塞爾維亞、意大利和俄羅斯等國實體的活動。荷蘭。

PlugX 惡意軟件(也稱為 Sogu 或 Korplug)的使用是該組織起源的有力標誌。 StrikeReady Labs 表示,“一個經常被忽視的信息安全核心事實是,只有 CN 威脅參與者才會利用 sogu/plugx/korplug 工具集進行實時入侵,紅隊/研究人員與 VT 上的構建者一起玩弄的情況很少見。”

攻擊如何進行:從網絡釣魚電子郵件到間諜軟件

魚叉式網絡釣魚電子郵件發起攻擊,直接發送給外交人員人員。這些消息包含偽裝成合法文檔的惡意.LNK 文件,使用“Agenda_Meeting 26 Sep 布魯塞爾”或“JATEC 戰時國防採購研討會”等主題。誘餌是根據與目標的相關性精心選擇的,從而增加了成功的可能性。

一旦受害者打開惡意文件,就會秘密執行一系列命令。混淆的 PowerShell 腳本會提取一個 tar 存檔,其中包含攻擊組件。

該存檔內包含三個關鍵文件:合法的數字簽名佳能打印機實用程序 (cnmpaui.exe)、惡意加載程序 (cnmpaui.dll) 和加密的有效負載 (cnmplog.dat)。然後採用 DLL 側面加載技術,通過欺騙合法的 Canon 應用程序加載惡意 DLL,幫助惡意軟件逃避檢測。

最終,攻擊部署了 PlugX 遠程訪問木馬 (RAT),這是中國攻擊者使用的強大的模塊化間諜工具。十多年來。它建立持久訪問,允許攻擊者竊取敏感文檔、監控通信、記錄擊鍵並執行進一步的命令。

惡意軟件的加載程序中明顯存在積極開發的證據,Arctic Wolf 將其跟踪為 CanonStager。

研究人員觀察到該組件在 2025 年 9 月至 10 月期間從大約 700KB 縮小到精簡的 4KB,這表明該組件正在快速改進以逃避檢測。新漏洞的快速整合凸顯了該組織的敏捷性。

Arctic Wolf Labs 指出,“此次活動展示了 UNC6384 在公開披露後六個月內快速採用漏洞的能力,利用外交日曆和活動主題的詳細知識進行高級社會工程……”

微軟的立場和緩解建議

由於微軟沒有提供官方補丁,各組織只能實施自己的防禦。安全專家的主要建議是限製或阻止使用來自不受信任或外部來源的 Windows.LNK 文件。這樣的策略可以阻止惡意代碼的初始執行。

此外,建議網絡防御者阻止與安全報告中確定的命令和控制 (C2) 基礎設施的連接,包括 racineupci[.]org 和 naturadeco[.]net 等域。

主動尋找攻擊中使用的特定文件(例如從非標準用戶配置文件目錄執行的 cnmpaui.exe)對於識別現有危害也至關重要。該活動強調了未修補的漏洞所帶來的風險以及民族國家網絡威脅持續不斷、不斷演變的性質。