Microsoft 多重驗證 (MFA) 系統中的一個嚴重漏洞導致數百萬帳戶遭受未經授權的存取。 Oasis Security 研究人員揭露的漏洞利用了身分驗證過程中的弱點,允許攻擊者執行隱密的暴力攻擊。

漏洞涉及速率限制控制不足,導致 OneDrive、Teams 和 Azure Cloud 等服務中的敏感資料面臨風險。 Oasis Security 表示「帳戶擁有者確實沒有收到有關大量後續失敗嘗試的任何警報,這使得此漏洞和攻擊技術變得非常低調。環境中,漏洞也可能有安全系統。 strong>Microsoft MFA 缺陷如何有效

該漏洞利用了Microsoft 的基於時間的一次性密碼(TOTP)身份驗證機制。登入會話來繞過標準保護。這種方法使他們能夠在多個會話中猜測程式碼,而不受單一會話速率限制的限制。代碼,研究團隊展示了非常高的嘗試率,很快就會耗盡6 位數代碼的選項總數(1,000,000)。/p>

相關:人工智慧驅動的惡意軟體:虛假應用程式和驗證碼如何針對Windows 和macOS 用戶

除了缺陷的嚴重性之外,微軟的實施還接受了最多三個TOTP 代碼分鐘——比RFC-6238 指南建議的行業標準30 秒視窗長六倍。 時間軸發現並解決

Oasis Security 進行模擬演示漏洞後,於 2024 年 6 月向 Microsoft 披露了漏洞。微軟採取了兩步驟修復計畫作為回應。

2024 年 7 月 4 日實施了臨時補丁,減少了每個會話允許的登入嘗試頻率。隨後於2024 年10 月9 日進行了永久性修復,引入了更嚴格的速率限制措施,在重複失敗後會暫時阻止登入嘗試長達12 小時。 strong>:Microsoft 推出FIDO2 和金鑰升級到身分驗證器

Oasis Security 讚揚了 Microsoft 的快速行動,但強調了解決身分驗證系統中根本性缺陷的重要性。研究人員表示,「此漏洞凸顯了在未正確實施防護措施的情況下,即使是基礎安全系統也可能被利用。」

為什麼這種攻擊特別危險

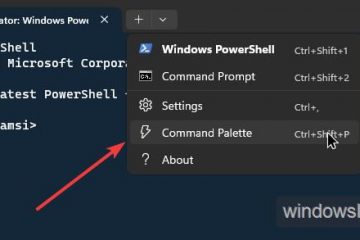

此漏洞最令人擔憂的方面之一是其隱密性,該攻擊不會觸發帳戶所有者的通知,從而使攻擊者能夠在不被發現的情況下進行操作,」在此期間,帳戶擁有者沒有收到任何有關該漏洞的警報。了Windows 更新選項,詳細介紹了Azure MFA 授權

這種低可見度意味著用戶,特別是在企業環境中,面臨更高的風險。未經授權存取企業帳戶可能會導致資料外洩、間諜活動或網路內的橫向移動,從而可能危及整個系統。/h3>

Microsoft MFA 缺陷重新引發了有關 TOTP 等共享秘密身份驗證系統局限性的討論。這些系統雖然被廣泛使用,但依賴可透過暴力攻擊利用的靜態驗證機制。

基於共用金鑰的身份驗證系統存在固有的漏洞,組織需要採用更新並評估舊的MFA 方法是否仍然適用。而非確保個人使用者已通過身分驗證。的組織的經驗教訓

Oasis Security 的調查結果強調了圍繞 MFA 系統實施強有力的保護措施的重要性。該報告建議了幾種降低風險的最佳實踐:

組織應啟用即時警報,以通知用戶失敗的身份驗證嘗試。此功能可以及早偵測到暴力攻擊,並允許使用者立即採取行動,例如重設密碼或聯絡支援人員。

過渡到無密碼身份驗證方法(例如基於密鑰的系統)是另一個建議的步驟。這些系統消除了共享秘密漏洞,提供了更強大的安全框架。最後,組織應該定期進行安全審計,以識別和解決身分驗證機制中的漏洞。事件表明,實施不當的系統可能會變得非常重要。所面臨的持續挑戰。