卡巴斯基網路安全專家發現了一種名為 ShrinkLocker 的新型勒索軟體,它使用 Microsoft BitLocker 加密公司檔案並向受害者組織勒索付款。該惡意軟體已在墨西哥、印尼和約旦檢測到,影響鋼鐵和疫苗製造商和政府實體。 VBScript 與Windows Management Instrumentation 交互,針對各種版本的Microsoft 作業系統(包括Windows Server 2008)自訂其攻擊。 。卡巴斯基的報告概述了檢測和阻止ShrinkLocker 變體的詳細步驟。 >攻擊流程與影響

在受害者電腦上取得程式碼執行後,就會部署 ShrinkLocker。它將分區標籤更改為勒索者的電子郵件,方便受害者聯繫。解密金鑰被傳送到攻擊者控制的伺服器,之後 ShrinkLocker 在本機刪除金鑰,擦除復原選項和系統日誌。然後,受感染的系統將關閉,並顯示BitLocker 螢幕,指出「您的電腦上不再有BitLocker 恢復選項」。/2023/10/Cybercrime-hackers-hacking-phishing-ransomware-cyberattack.jpg”>

詳細攻擊方法

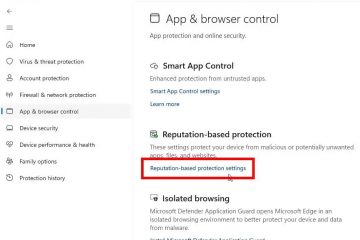

ShrinkLocker 利用加密DLL ADVAPI32.dll中的匯出函數,例如 CryptAcquireContextA、CryptEncrypt 和 CryptDecrypt,以確保跨各種作業系統版本的兼容性。該惡意軟體將其VBScript 作為Disk.vbs 儲存在C:\ProgramData\Microsoft\Windows\Templates\ 中,其中包含一個使用ADODB.Stream 物件。該腳本檢查作業系統名稱是否為“xp”、“2000″、“2003″或“vista”,如果偵測到其中任何一個,則終止。大小調整操作(DriveType=3) 並避免網路磁碟機以防止偵測。對於 Windows Server 2008 或 2012,腳本使用 diskpart 將非啟動分割區縮小 100 MB,建立新的主分割區,格式化它們,然後重新安裝引導檔案。此惡意軟體修改註冊表項以停用RDP 連線、強制智慧卡驗證以及在沒有相容TPM 晶片的情況下配置BitLocker 設定。

ShrinkLocker使用數字、字母和特殊字元的隨機組合產生 64 個字元的加密金鑰,然後將其轉換為 BitLocker 的安全字串。惡意軟體使用網域 trycloudflare 向攻擊者的伺服器發送包含機器資訊和產生密碼的 HTTP POST 請求.com用於混淆。腳本清除Windows PowerShell和Microsoft-Windows-PowerShell/Operational日誌,開啟系統防火牆,並刪除所有防火牆規則。基建議組織限制使用者權限,以防止啟用加密功能或修改註冊表項。對於使用 BitLocker 的用戶來說,使用強密碼並安全地儲存恢復金鑰至關重要。也建議監控 VBScript 和 PowerShell 執行事件、將關鍵系統活動記錄到外部儲存庫以及經常離線備份系統和檔案。測試備份可確保在發生勒索軟體攻擊或其他安全事件時可以還原它們。