Intel宣佈發佈微碼更新 旨在解決CPU 設計中發現的嚴重錯誤。此缺陷的名稱為“Reptar”,並由識別指定 CVE-2023-23583 ,影響了多種現代英特爾處理器。據報道,該漏洞有可能破壞正常的CPU 操作,構成重大安全風險,尤其是在多租戶基於雲端的環境中。

漏洞的性質

該問題圍繞著某些英特爾CPU如何處理前綴,這些前綴用於改變處理器中指令代碼的操作。8月份測試期間發現的一個發現當某些前綴與“快速短重複移動」(FSRM) 功能(用於緩解微編碼效率低下的情況)結合使用時,CPU 會表現出異常行為。

這種情況的實例包括以下情況中的意外分支:操作、忽略無條件分支以及指令指標(追蹤下一條要執行的指令的核心元素)的不準確追蹤。在實驗過程中發現,當多個處理器核心同時觸發此錯誤時,系統可能會停止,報告多個機器檢查異常,表示存在嚴重內部錯誤。

影響和回應

包括Tavis Ormandy 在內的Google 安全研究人員在識別缺陷。如果沒有足夠的緩解措施,該錯誤可能會導致虛擬機器內的程式碼執行導致底層虛擬機器管理程式崩潰,而在典型的雲端服務操作模型下,這種安全假設被認為是不可能的。

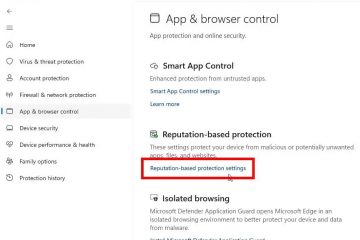

此外,特權提升成為一種可以想像的利用,加劇了局勢的嚴重性。英特爾最初計劃在 3 月發布修復程序,但英特爾自己的安全團隊識別出特權升級向量,導致常見漏洞提升評分系統 (CVSS) 評分為 8.8,並且修復過程加快。因此,更新被提前,現在與計劃的 11 月披露一致。

CVSS 是一個免費、開放的行業標準,用於評估電腦系統安全漏洞的嚴重性。 CVSS 分數映射到不同的嚴重性評級:無:0.0、低:0.1 – 3.9、中:4.0 – 6.9、高:7.0 – 8.9 和嚴重:9.0 – 10.0。

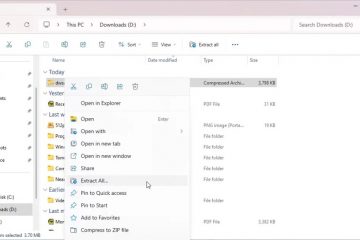

英特爾的公告詳細介紹了受影響的情況產品及其各自透過微代碼更新的修復。該清單包括不同細分市場的第 10 代和第 11 代英特爾酷睿處理器系列的各種迭代,以及某些英特爾至強處理器。更新後的微代碼緩解了已發現的問題並穩定了受影響的操作。雖然此修補程式對於基礎設施營運商(尤其是管理雲端服務的基礎設施營運商)至關重要,但我們鼓勵個人用戶向其設備或主機板製造商諮詢更新可用性,以確保系統完整性。

Google 與其他行業合作夥伴一起,據說已經驗證了緩解措施的有效性。隨著這些更新的發布,包括Google、微軟和亞馬遜在內的大型雲端服務供應商可以避免該錯誤的任何直接影響,從而保護其環境並確保為其客戶提供服務的連續性。然而,規模較小的雲端營運可能仍需要採取必要的更新來防範該漏洞。

英特爾和Google優先考慮有效的事件回應,並在減輕高影響的安全風險方面展示了合作努力。儘管外部各方仍不確定漏洞是否會導致權限升級,但這些公司的回應能力表明了在不斷發展的網路安全環境中持續保持警惕和主動修補程式管理的重要性。