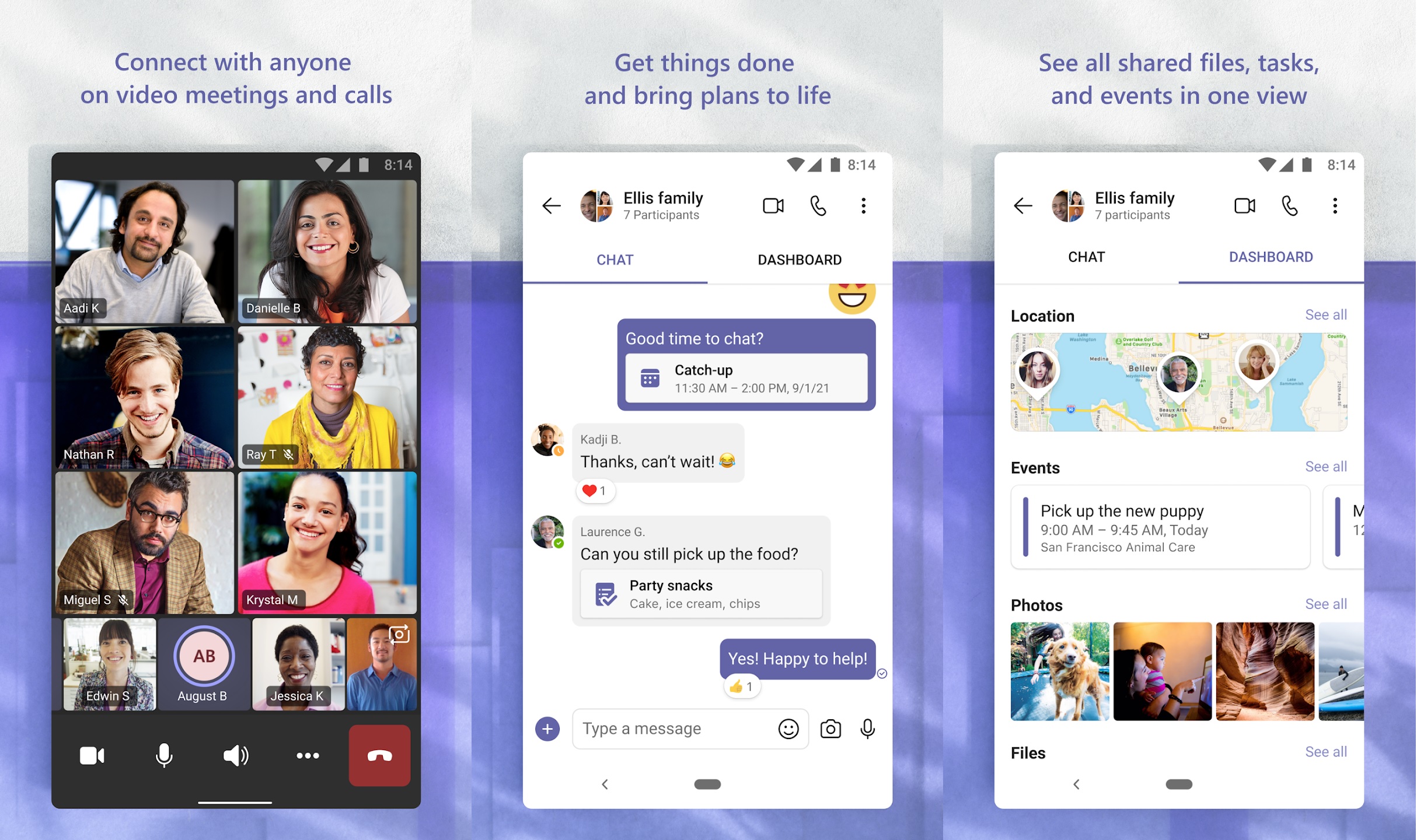

最近在 Microsoft Teams 中發現的漏洞可能允許攻擊者向用戶設備傳送惡意軟件,即使這些設備被視為外部設備。該漏洞由 IT 安全研究人員在 發現Jumpsec 可被用來繞過傳統的安全保護(例如針對網絡釣魚或惡意軟件的安全保護),將惡意文件推送到 Microsoft Teams 用戶的設備。

來自外部來源的文件為惡意軟件之門

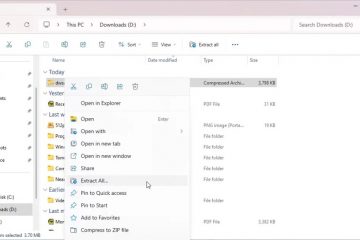

默認情況下,Microsoft Teams 允許來自外部租戶的通信請求。雖然不可能從外部帳戶向內部帳戶發送文件,但 Jumpsec 發現了一個漏洞,該漏洞允許外部用戶直接向內部用戶發送文件。這些文件與消息一起顯示,該消息可以是一條特製的消息,旨在讓目標打開計算機上的文件。

據 Jumpsec 稱,“利用傳統的 IDOR 技術可以直接利用該漏洞在 POST 請求上切換內部和外部收件人 ID。” 傳遞的文件託管在 Sharepoint 域上,但目標的收件箱將其顯示為文件,而不是鏈接。當用戶激活時會下載該文件

影響和Microsoft 的回應

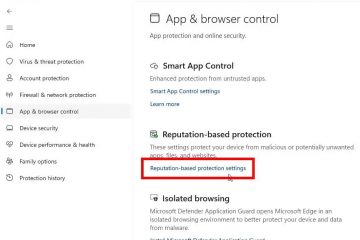

該漏洞影響所有在默認配置下使用 Microsoft Teams 的組織。組織可以通過禁止外部用戶向員工發送消息來緩解該問題。這可以在下完成>Microsoft Teams 管理中心 > 外部訪問。但是,並非所有組織都能夠禁用此選項,因為他們可能需要與外部租戶進行通信。這些組織可能會使用允許列表添加來自這些組織的域,以便阻止來自所有其他域的通信。

Jumpsec 在發布信息之前向 Microsoft 報告了該漏洞。 Microsoft 證實了其存在,但告訴 Jumpsec,它“不符合立即提供服務的標準。”

建議和補救措施

系統管理員可能希望限制 Microsoft Teams 管理界面中的外部通信選項以緩解該漏洞。如果需要維護外部通信渠道,組織可以在允許列表中定義特定域,以降低被利用的風險。

Jumpsec 的研究人員還提交了一項請求,要求在軟件日誌記錄中添加與外部租戶相關的事件,這有助於防止攻擊的發生。他們還建議監控外部消息請求,但目前這是有限的。研究人員檢測到一個可能是進行監控以檢測 Teams 用戶何時接受來自外部源的請求。“雖然這不是一個完美的解決方案,但可以使用 Web 代理日誌來對接受外部消息請求的工作人員發出警報,或更可能獲得一些基線可見性。在 EMEA 中,當 Teams 用戶接受來自外部租戶的消息請求時,它會向您可以監控的唯一 URI 發送 POST 請求:”/api/mt/emea/beta/userSettings/acceptlist/manage