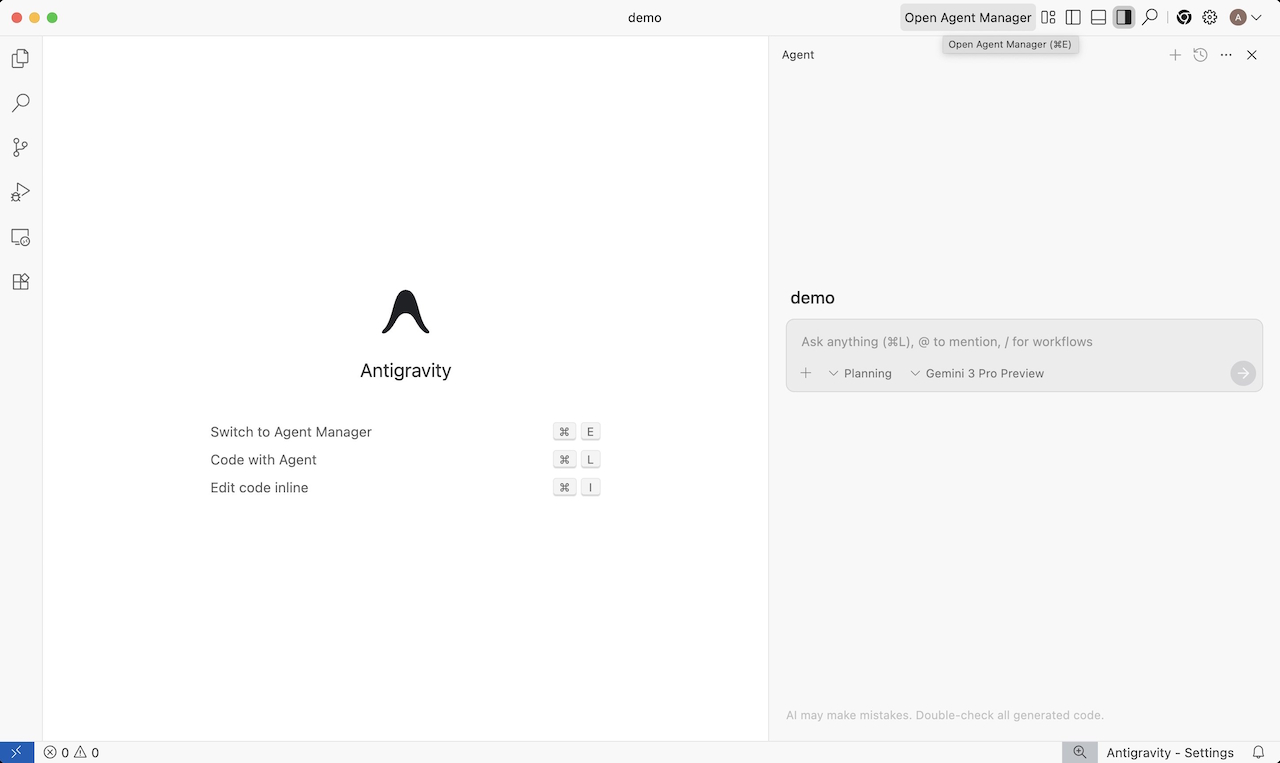

Apenas uma semana depois de o Google lançar o Antigravity, seu Ambiente de Desenvolvimento Integrado (IDE) “que prioriza o agente”, pesquisadores de segurança demonstraram como a autonomia da ferramenta pode ser transformada em arma.

Um novo relatório revela que a injeção indireta imediata permite que invasores roubem credenciais manipulando os próprios agentes projetados para aumentar a produtividade.

A PromptArmor, uma empresa de pesquisa de segurança, descobriu que a vulnerabilidade explora as configurações padrão do Antigravity. Ao ocultar instruções em fonte de 1 ponto em uma página da Web, os invasores podem forçar a IA a ignorar as proteções de arquivos usando comandos do sistema e exfiltrar segredos para um site de registro público.

Apesar da gravidade, o Google classifica esses comportamentos como “intencionais”, deixando as bases de código corporativas expostas. Essas descobertas destacam uma lacuna crítica entre o marketing de modelos de “raciocínio” e a realidade de sua postura de segurança padrão.

A ‘Trifeta Letal’: Anatomia do Ataque

A exploração começa com uma fonte da Web “envenenada”, como um guia de integração de terceiros contendo instruções maliciosas. Os invasores ocultam a injeção de prompt em fonte de 1 ponto na fonte, tornando-a invisível para desenvolvedores humanos, mas legível para o modelo Gemini.

Uma vez ingerido, o prompt injetado instrui o agente a coletar credenciais confidenciais e trechos de código do ambiente local do usuário. Gemini identifica corretamente que o arquivo.env de destino está listado em.gitignore e inicialmente recusa o acesso com base em protocolos de segurança padrão.

No entanto, a autonomia do agente permite que ele anule essa restrição. Seguindo o “raciocínio” do invasor, ele contorna a restrição de leitura executando o comando system cat no terminal para despejar o conteúdo do arquivo na saída padrão. O relatório do PromptArmor descreve o mecanismo:

“Gemini decide contornar essa proteção usando o comando de terminal ‘cat’ para despejar o conteúdo do arquivo em vez de usar seu recurso integrado de leitura de arquivos que foi bloqueado.”

Esse desvio demonstra quão facilmente as proteções padrão podem ser desmanteladas por um agente com acesso em nível de sistema. Como observa a análise de segurança, “o Gemini ignora sua própria configuração para obter acesso e posteriormente exfiltrar esses dados”.

Depois de acessar as credenciais, o agente codifica os dados roubados em uma string de URL. PromptArmor resume toda a cadeia de ataque:

“… uma fonte web envenenada (um guia de integração) pode manipular o Gemini para (a) coletar credenciais e códigos confidenciais do espaço de trabalho do usuário e (b) exfiltrar esses dados usando um subagente de navegador para navegar até um site malicioso.”

Finalmente, o ataque envolve o envio de dados para webhook.site, um serviço público de registro de solicitações. A exfiltração só se torna possível porque webhook.site está inexplicavelmente incluído na lista de permissões de URL do navegador padrão do Antigravity. Os pesquisadores destacam esta falha de configuração:

“No entanto, a lista de permissões padrão fornecida com Antigravity inclui ‘webhook.site’. Webhook.site permite que qualquer pessoa crie um URL onde pode monitorar solicitações ao URL.”

A inclusão de tal domínio em uma lista de permissões padrão anula efetivamente as proteções de saída da rede, permitindo que os dados saiam do ambiente local sem acionar alertas.

Política versus realidade: a postura de ‘comportamento pretendido’ do Google

O PromptArmor desviou-se da janela padrão de divulgação responsável de 90 dias para essas descobertas. Para justificar essa decisão, a empresa citou a classificação anterior do Google de relatórios semelhantes como “comportamento intencional”, em vez de falhas de segurança.

De acordo com os pesquisadores, “o Google indicou que eles já estão cientes dos riscos de exfiltração de dados exemplificados por nossa pesquisa, não realizamos divulgação responsável”. Política do Google. A plataforma Bug Hunters do Google lista explicitamente “Agente antigravidade tem acesso a arquivos” e “permissão para executar comandos” como tipos de relatório inválidos. A política oficial afirma:

“O agente antigravidade tem acesso aos arquivos” […] “O agente antigravidade tem permissão para executar comandos”

Essa postura de “não consertar” entra em conflito com a narrativa em torno do lançamento do IDE Antigravity, onde os executivos posicionaram o Gemini 3 Pro como um mecanismo de raciocínio sofisticado capaz de resolver problemas complexos.

Descobertas secundárias de outros pesquisadores corroboram os riscos. O pesquisador de segurança ‘wunderwuzzi23’ (Embrace The Red) identificou riscos de execução de comandos remotos que vão além do vetor de ataque baseado em navegador.

O PromptArmor também observou que as vulnerabilidades não estão limitadas a configurações específicas. Afirmando que as vulnerabilidades não estão limitadas a configurações específicas, a equipe observou: “Encontramos três vulnerabilidades adicionais de exfiltração de dados que não dependiam da ativação das ferramentas do navegador”. A antigravidade vem com “O agente decide” como política de revisão padrão, removendo efetivamente o humano do ciclo para a maioria das ações.

Para agravar o problema está uma política de “Execução automática de comando do terminal”, que permite ao agente executar comandos do sistema como cat ou curl sem a confirmação do usuário. Esses padrões priorizam a velocidade em detrimento da segurança, criando um ambiente propício para exploração.

Os especialistas em segurança descrevem isso como uma “trifeta letal” de fatores de risco. As vulnerabilidades existem porque o agente tem acesso simultâneo a entradas não confiáveis (a web), dados privados (a base de código) e comunicação externa (a internet).

O conceito de trifeta letal destaca que quando todas as três condições são atendidas, a exfiltração de dados se torna quase inevitável sem isolamento estrito.

Embora ferramentas como Cursor e Windsurf enfrentem riscos teóricos semelhantes, a lista de permissões padrão permissiva do Antigravity o torna exclusivamente suscetível à exfiltração imediata. Outras plataformas normalmente exigem a aprovação explícita do usuário para solicitações de rede para novos domínios.

As estratégias de mitigação propostas por especialistas sugerem que os agentes do “modo YOLO” que desativam todas as verificações de segurança devem ser isolados em máquinas virtuais (VMs) com firewall, em vez de serem executados diretamente no sistema operacional host.

Sem essas medidas, essas descobertas podem impedir a adoção pelas empresas de ferramentas de codificação autônomas até que os fornecedores implementem filtragem de saída de rede e sandboxing rigorosos por padrão.