.single.post-author, Autor: Konstantinos Tsoukalas , Última atualização: 3 de novembro de 2025

Se após a primeira conexão de área de trabalho remota (RDP) bem-sucedida, o(s) usuário(s) for(em) bloqueado(s) devido a múltiplas tentativas de login ou de alteração de senha, continue lendo abaixo para corrigir o problema.

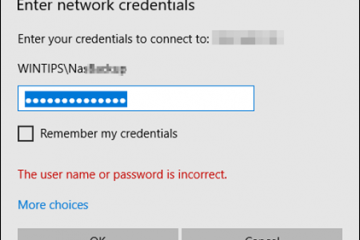

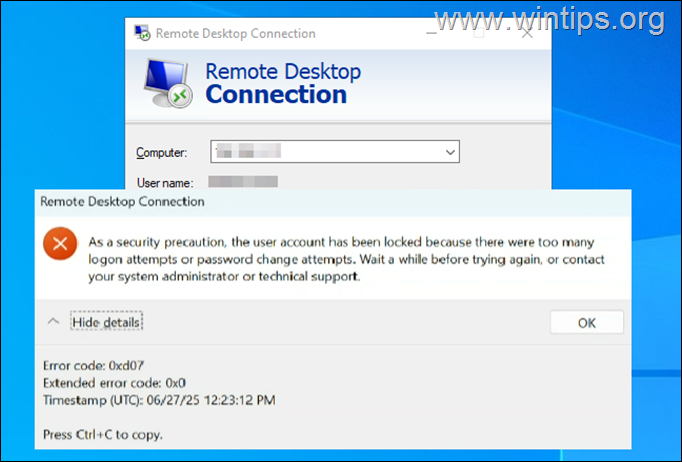

Problema: os usuários do domínio se conectam com sucesso via Área de Trabalho Remota a um Servidor Windows, mas depois de fechar a conexão (ou sair) e tentar se conectar ao Servidor RDP novamente, eles são bloqueados e recebem o seguinte erro:

“Como medida de segurança, a conta do usuário foi bloqueada porque houve muitas tentativas de logon ou de alteração de senha. Aguarde um pouco antes de tentar novamente ou entre em contato com o administrador do sistema ou com o suporte técnico.

Código de erro: 0xd07

Código de erro estendido: 0x0″

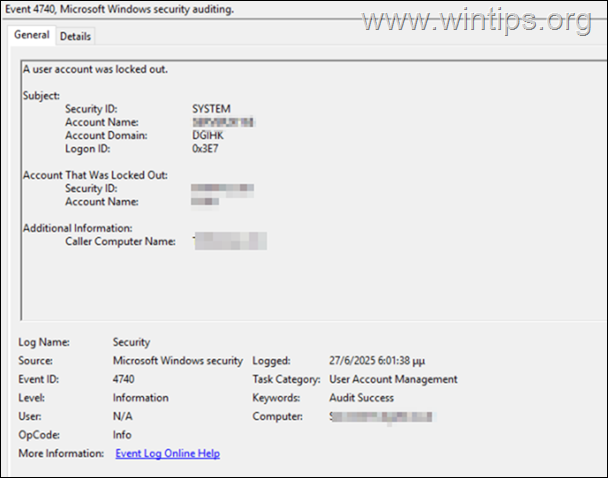

No momento em que o problema ocorre, o Event ID 4740 está logado no Visualizador de Eventos > Logs do Windows > Segurança, dizendo que a”conta de usuário foi bloqueado”sem outra explicação.

Causa: o problema é causado porque o Windows Server ao qual os usuários se conectam por meio da Conexão de Área de Trabalho Remota usa um método de autenticação de nível inferior ao do Controlador de Domínio. Mais especificamente, o problema ocorre quando o controlador de domínio usa NTLMv2 (versão 2) para autenticar usuários, enquanto o servidor ao qual os usuários se conectam via RDP usa NTLM (versão 1).

* Observação: em domínios do Active Directory, o protocolo Kerberos é o protocolo de autenticação padrão. No entanto, se o protocolo Kerberos não for negociado por algum motivo, o Active Directory usa LM, NTLM ou NTLM versão 2 (NTLMv2).

Como CORRIGIR o erro RDP”A conta do usuário foi bloqueada porque houve muitas tentativas de logon ou tentativas de alteração de senha”na segunda tentativa de conexão à Área de Trabalho Remota no Windows Server 2016/2019.

Etapa 1. Verifique a’autenticação do LAN Manager nível’no Controlador de Domínio (DC).

A autenticação do LAN Manager inclui as variantes LM, NTLM e NTLMv2 e é o protocolo usado para autenticar todos os computadores clientes que executam o sistema operacional Windows.

Para verificar o nível de autenticação do LAN Manager em seu domínio, faça o seguinte no controlador de domínio primário:

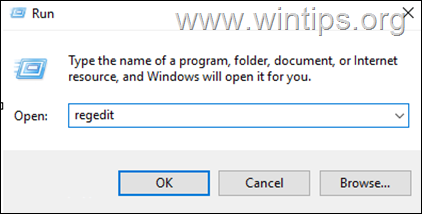

![]() + R para abrir a caixa de comando”Executar”.

+ R para abrir a caixa de comando”Executar”.

2. Na caixa de comando de execução, digite regedit e pressione Enter para abrir o Editor do Registro.

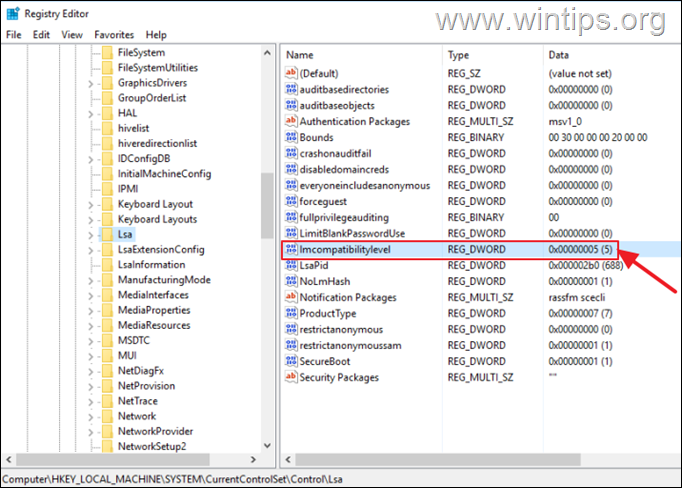

3. No painel esquerdo, navegue até o seguinte chave de registro:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

4. Em seguida, observe o valor do”lmcompatibilitylevel” REG_DWORD (por exemplo,”5“neste exemplo).

Etapa 2. Defina o mesmo’nível de autenticação do LAN Manager’no servidor RDP.

Agora prossiga e defina o mesmo nível de autenticação no Windows Server ao qual os usuários se conectam via área de trabalho remota (RDP). Para fazer isso:

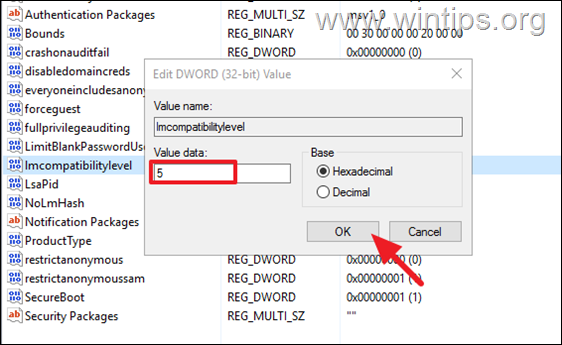

1. Abra o Editor do Registro e navegue até o mesmo caminho:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

2. No painel direito, veja se o valor REG_DWORD de”lmcompatibilitylevel“é diferente (por exemplo,”2“) neste exemplo). Nesse caso, abra-o, defina os dados do valor como”5“e clique em OK.

5. Feche o editor de registro, reinicie a máquina e verifique se o problema persiste.

Informações adicionais:

1. O”nível de autenticação do LAN Manager“também pode ser alterado por meio de Política de grupo local oude domínio no local mencionado abaixo:

Configuração do computador\Configurações do Windows\Configurações de segurança\Políticas locais\Opções de segurança > Segurança de rede: nível de autenticação do LAN Manager

2. A autenticação do LAN Manager inclui as variantes LM, NTLM e NTLMv2 e é o protocolo usado para autenticar todos os computadores clientes que executam o sistema operacional Windows para:

Ingressar em um domínio Autenticar entre florestas do Active Directory Autenticar em domínios baseados em versões anteriores do sistema operacional Windows Autenticar em computadores que não executam sistemas operacionais Windows, começando com o Windows 2000 Autenticar em computadores que não estão no domínio

3. Os possíveis valores de nível de autenticação do LAN Manager estão listados abaixo junto com o nível de segurança que eles fornecem. (fonte):

0=Enviar respostas LM e NTLM (muito inseguro) 1=Enviar LM e NTLM – usar segurança de sessão NTLMv2 se negociada (Insegura) 2=Enviar apenas resposta NTLM (segurança fraca) 3=Enviar apenas resposta NTLMv2 (segurança moderada) 4=Enviar apenas resposta NTLMv2. Recusar LM (segurança forte) 5=Enviar apenas resposta NTLMv2. Recuse LM e NTLM (Segurança muito forte – MELHOR)

É isso aí! Deixe-me saber se este guia o ajudou, deixando seu comentário sobre sua experiência. Por favor, curta e compartilhe este guia para ajudar outras pessoas.

Se este artigo foi útil para você, considere nos apoiar fazendo uma doação. Até mesmo US$ 1 pode fazer uma grande diferença para nós em nosso esforço de continuar ajudando outras pessoas e, ao mesmo tempo, manter este site gratuito:

Konstantinos é o fundador e administrador do Wintips.org. Desde 1995 atua e presta suporte de TI como especialista em informática e redes para pessoas físicas e grandes empresas. É especializado na resolução de problemas relacionados ao Windows ou outros produtos Microsoft (Windows Server, Office, Microsoft 365, etc.). Últimos posts de Konstantinos Tsoukalas (ver todos)

Konstantinos é o fundador e administrador do Wintips.org. Desde 1995 atua e presta suporte de TI como especialista em informática e redes para pessoas físicas e grandes empresas. É especializado na resolução de problemas relacionados ao Windows ou outros produtos Microsoft (Windows Server, Office, Microsoft 365, etc.). Últimos posts de Konstantinos Tsoukalas (ver todos)