Índice:

Como administrador, é importante ter as ferramentas para controlar os aplicativos e arquivos que os usuários podem executar. A verdade é que no ambiente de trabalho diário existem muitos aplicativos e tipos de arquivos dos quais os funcionários não precisam, mas que apresentam um risco significativo. Um exemplo disso são os scripts. Como resultado, hoje mostraremos como usar o AppLocker para bloquear a execução de arquivos de script no Windows 10 ou Windows 11.

O AppLocker é uma ferramenta integrada para Windows 11 ou Windows 10 no Enterprise e edições Education que permitem que profissionais de TI definam os aplicativos e tipos de arquivos que os usuários podem ou não executar. Ele fornece uma interface simples para bloquear a execução de um aplicativo com base em uma série de regras.

Como usar o AppLocker para bloquear um script

Para bloquear um script arquivo de script com o Windows AppLocker, você deverá definir uma nova regra para negá-lo para um usuário ou grupo. Você pode, por exemplo, bloquear scripts para todos os usuários em geral, mas permiti-los para administradores.

Como configurar o AppLocker para permitir ou bloquear a execução de arquivos de script

Antes de começarmos a adicionar regras, precisamos ter certeza de que o serviço de identificação do aplicativo está ativado e definido como iniciar automaticamente. Sem este serviço, o AppLocker não será capaz de impor quaisquer regras de script que você definir e, portanto, será essencialmente inútil. Veja como você pode ativá-lo e bloquear scripts usando o AppLocker no Windows 11 ou Windows 10.

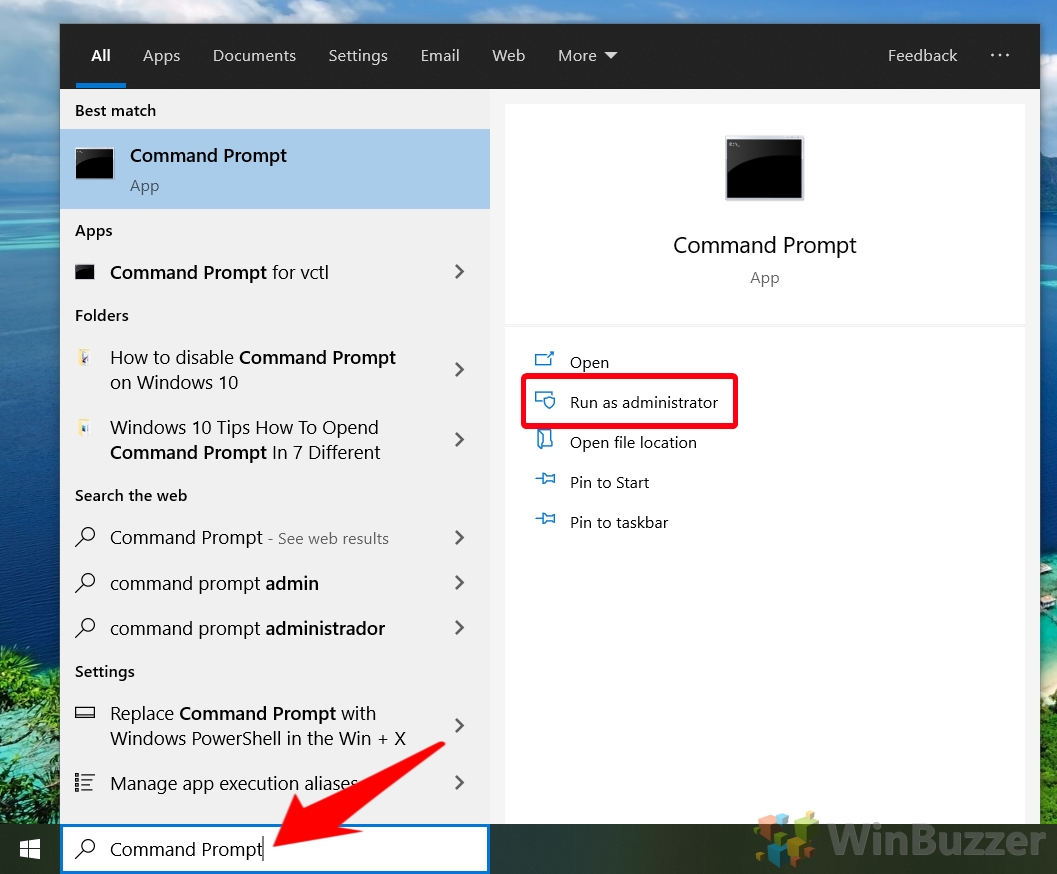

Abra o prompt de comando como administrador

Pressione “Iniciar”, digite “Prompt de comando” e selecione “Executar como administrador” no lado direito. Esta etapa é essencial para executar comandos que requerem privilégios administrativos.

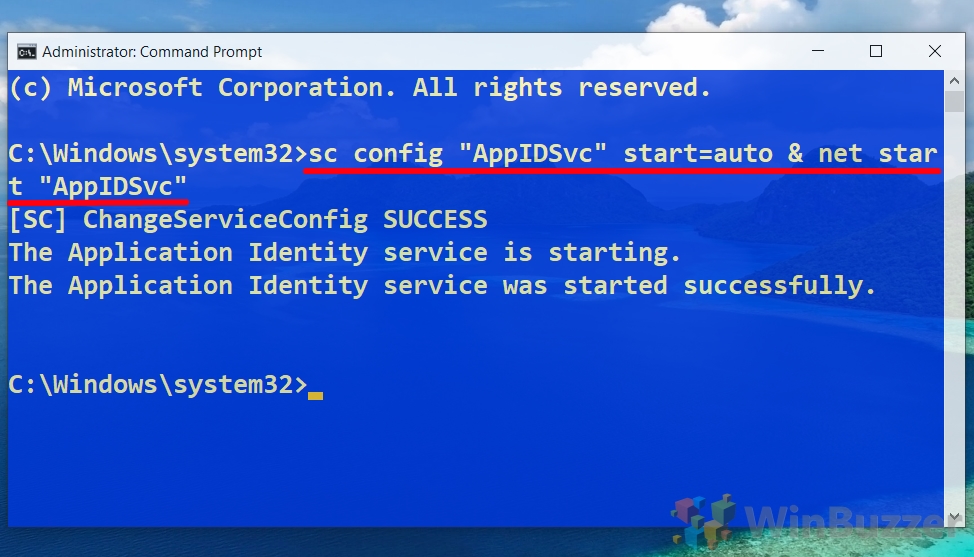

Ativar o serviço de identidade do aplicativo

Ativar o serviço de identidade do aplicativo

Com o prompt de comando aberto, ative o serviço de identidade do aplicativo digitando o comando: sc config”AppIDSvc”start=auto & net start”AppIDSvc”. Isso garante que o serviço seja iniciado automaticamente e esteja em execução, o que é necessário para o funcionamento do AppLocker.

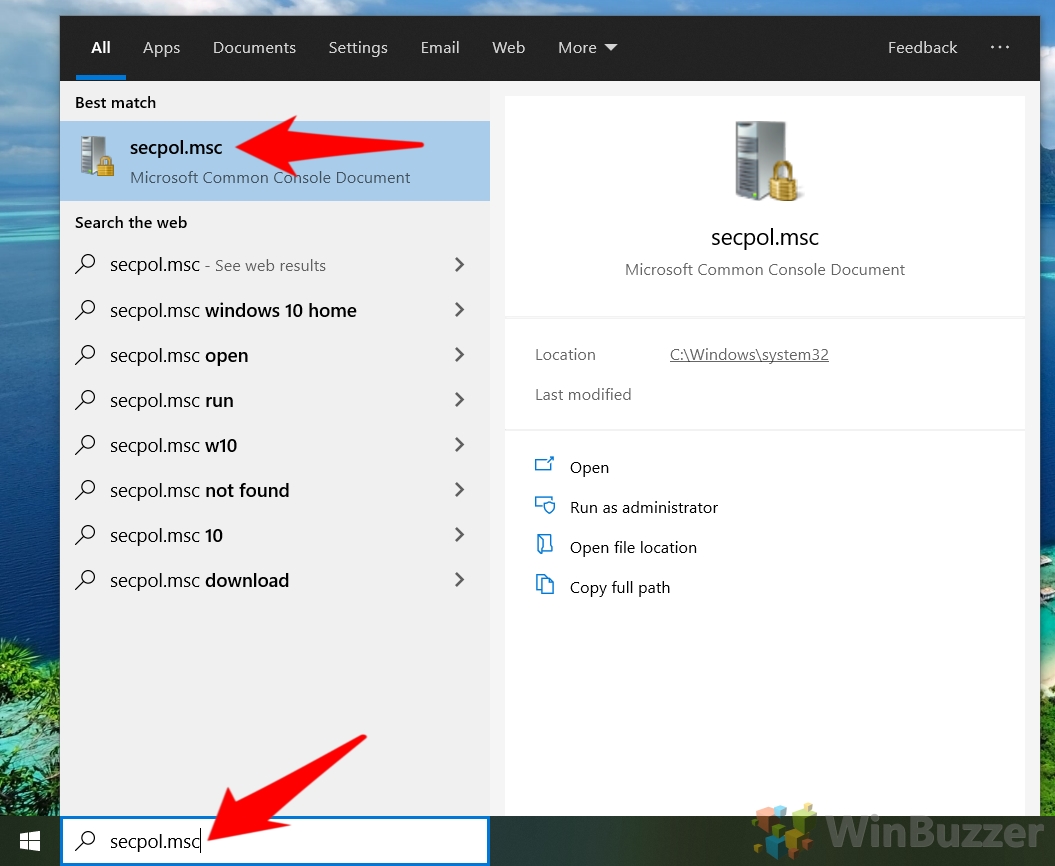

Acesse o aplicativo de política de segurança local

Acesse o aplicativo de política de segurança local

Pressione Iniciar e digite “secpol.msc”. Clique no resultado superior para iniciar o editor de política de segurança local.

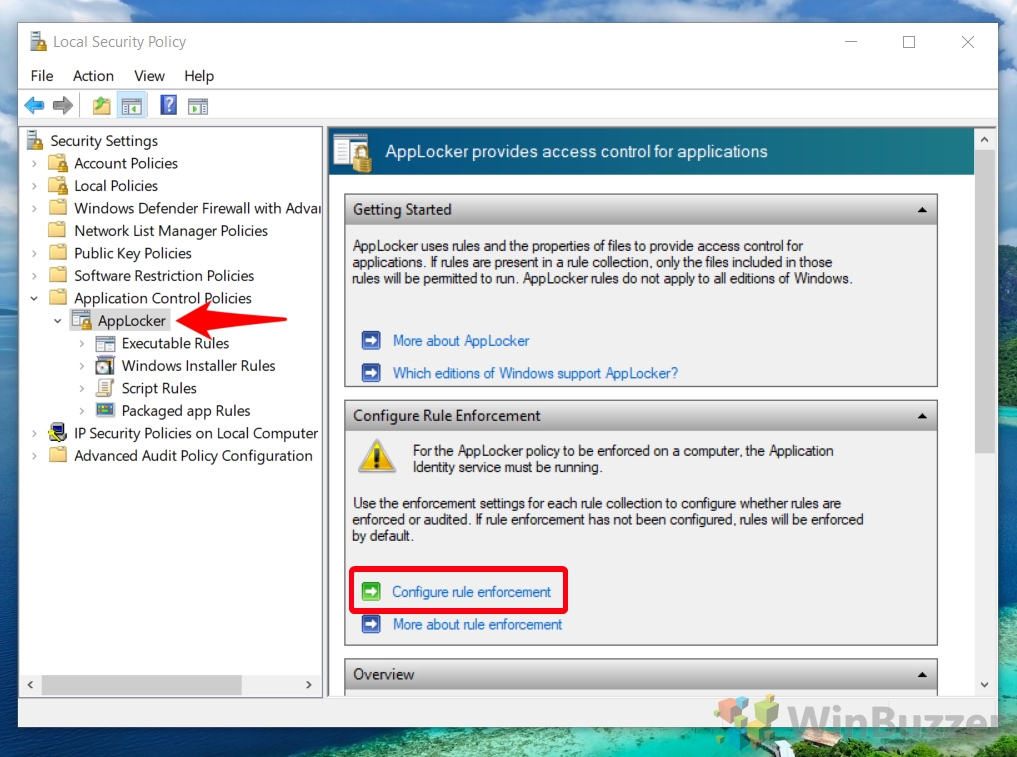

Navegue até Configurações de aplicação de regras do AppLocker

Navegue até Configurações de aplicação de regras do AppLocker

No aplicativo Política de segurança local, expanda a pasta “Políticas de controle de aplicativos” e clique em “AppLocker” > e selecione “Configurar aplicação de regras”. Esta ação abre as configurações onde você pode especificar quais regras o AppLocker deve aplicar.

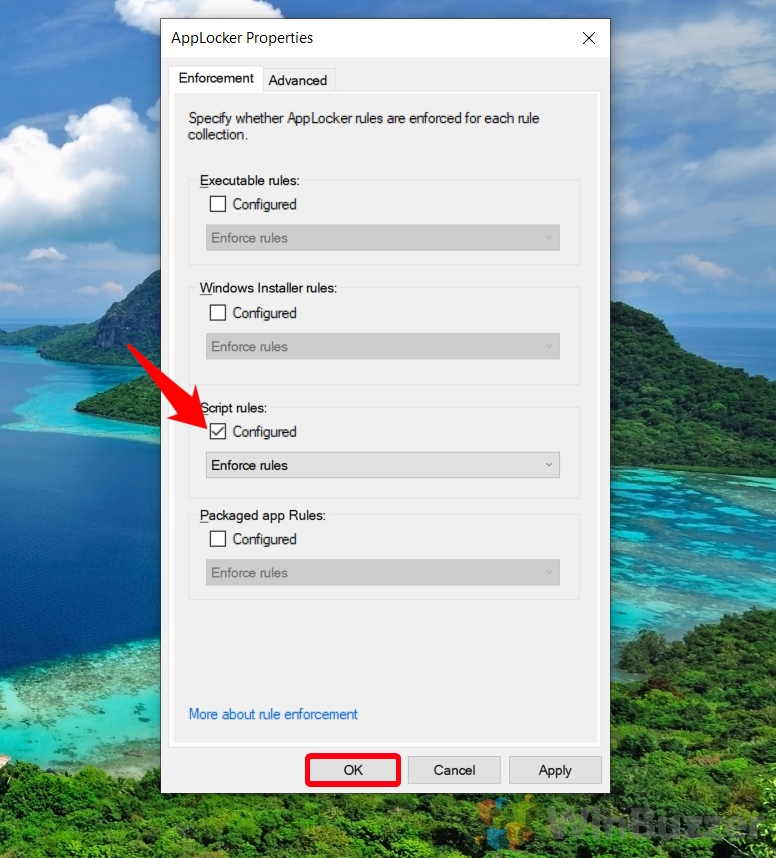

Ativar regras de script do AppLocker

Ativar regras de script do AppLocker

Na janela Propriedades do AppLocker, marque a caixa ao lado de “Regras de script > Configuradas” e clique em “OK”. Esta etapa permite criar e aplicar regras especificamente para arquivos de script.

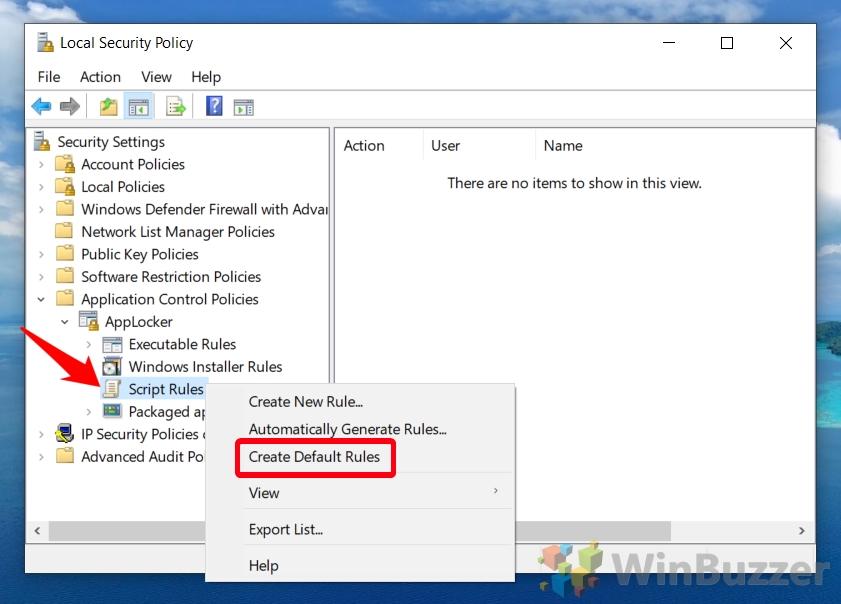

Criar regras de script padrão do AppLocker

Criar regras de script padrão do AppLocker

De volta à interface principal do AppLocker, expanda “AppLocker” na barra lateral, clique com o botão direito em “Regras de script” e escolha “Criar regras padrão”. Esta ação gera um conjunto de regras padrão que normalmente permitem que os scripts sejam executados de forma segura locais como as pastas Windows e Arquivos de programas.

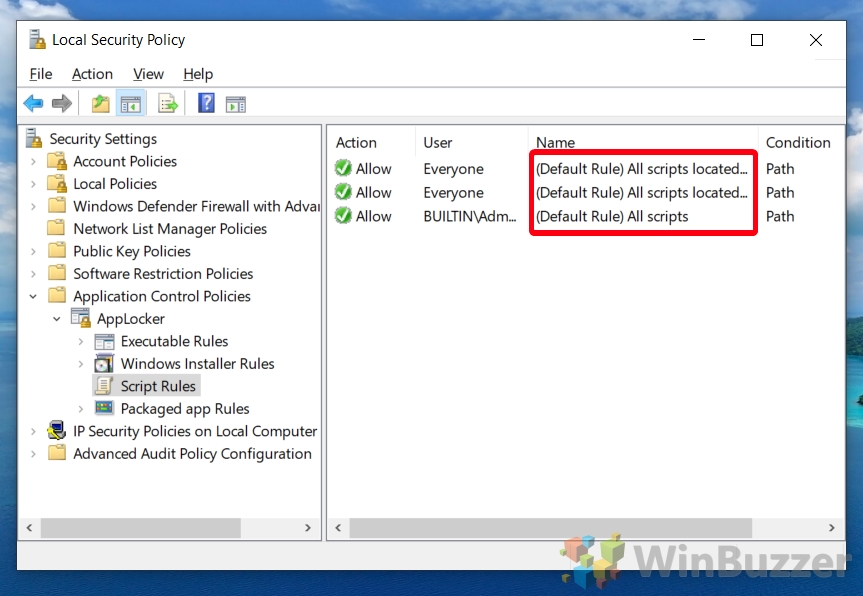

Verificar regras padrão

Verificar regras padrão

Verifique se as regras padrão agora estão listadas no painel principal. Você deverá ver três regras de permissão que permitem a execução de scripts na pasta Windows, na pasta Arquivos de Programas e para usuários administradores. Essas regras são um bom ponto de partida para proteger a execução de scripts.

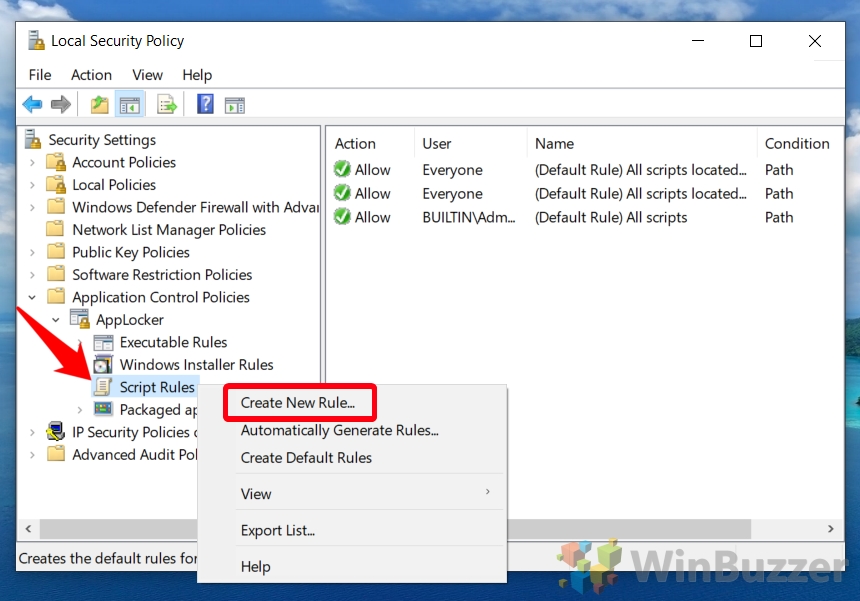

Iniciar criação de nova regra de script

Iniciar criação de nova regra de script

Para adaptar o gerenciamento de script do AppLocker às suas necessidades, clique com o botão direito em “Regras de script” novamente e selecione “Criar nova regra…”. Esta etapa inicia o processo de definição de uma regra personalizada para bloquear ou permitir scripts.

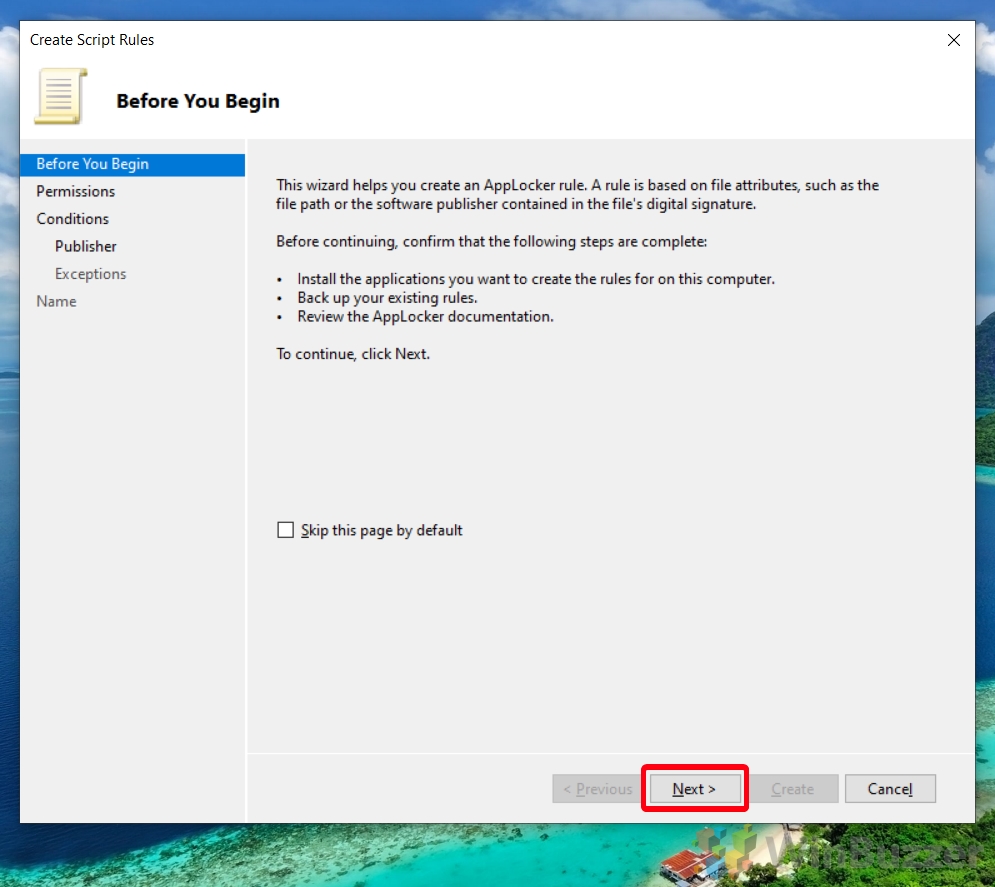

Prosseguir com o Assistente de criação de regras

Prosseguir com o Assistente de criação de regras

Na tela “Antes de começar“do Assistente de novas regras , clique em “Avançar” para avançar. Esta tela fornece uma visão geral do processo de criação de regras.

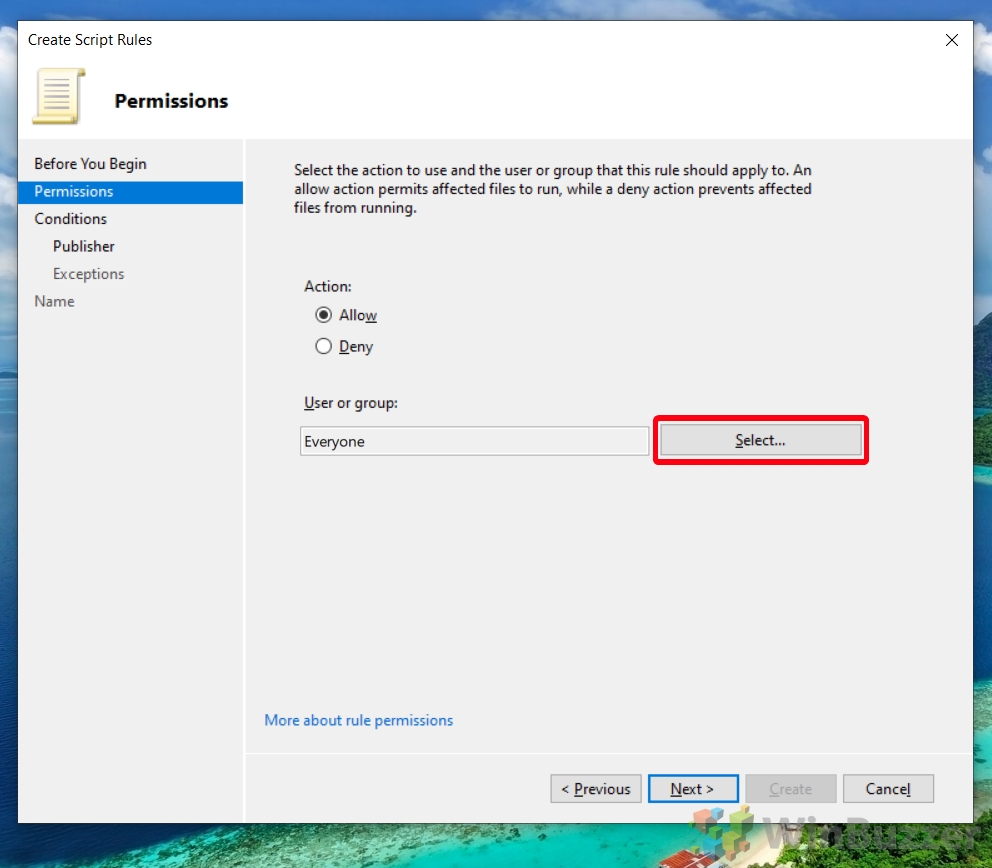

Especificar o escopo da regra

Especificar o escopo da regra

Escolha se deseja aplicar a nova regra a todos os usuários ou a um usuário ou grupo específico clicando em “Selecionar…” . Se você estiver segmentando um grupo demográfico específico em sua organização, esta etapa permitirá restringir a aplicação da regra.

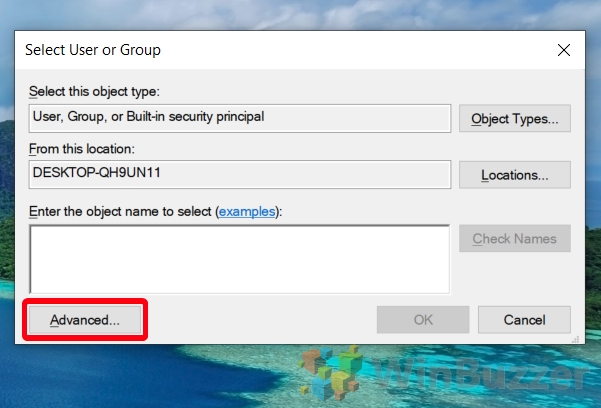

Seleção avançada de usuário ou grupo

Seleção avançada de usuário ou grupo

Clique em “Avançado…” na janela “Selecionar usuário ou grupo” para um controle mais refinado sobre a quem a regra se aplica. Esta opção é útil para administradores que gerenciam regras para grandes organizações.

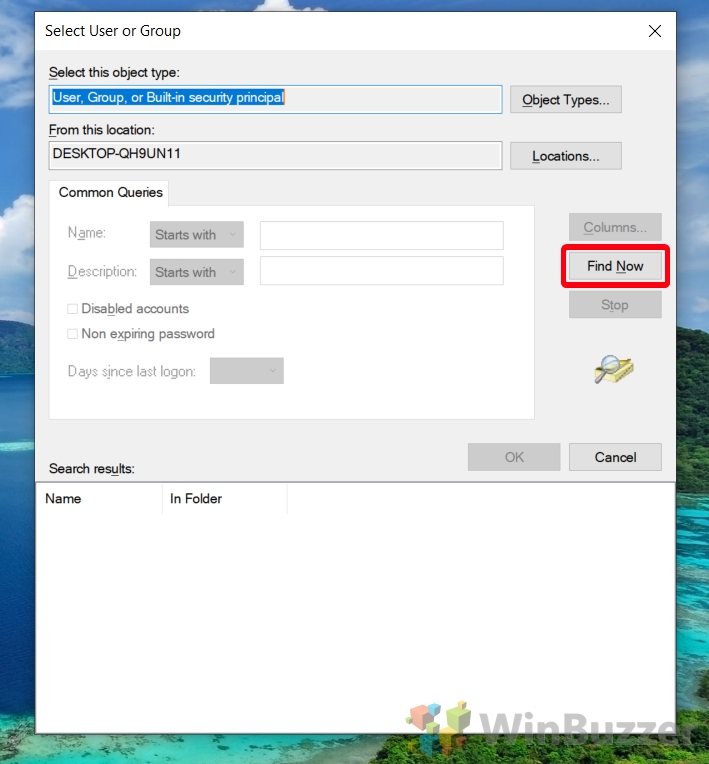

Encontrar e selecionar usuário ou grupo

Encontrar e selecionar usuário ou grupo

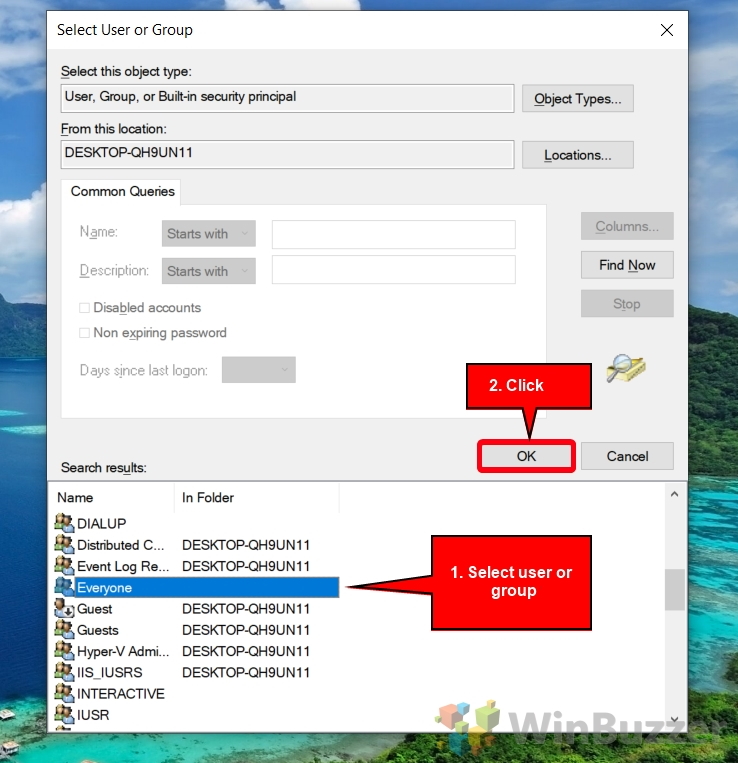

Pressione “Encontrar agora” para gerar uma lista de usuários e grupos. Nessa lista, selecione o usuário ou grupo ao qual deseja aplicar a regra e pressione “OK”.

Selecionar usuário ou grupo

Selecionar usuário ou grupo

Depois de selecionar o usuário ou grupo apropriado, clique em “OK” para confirmar.

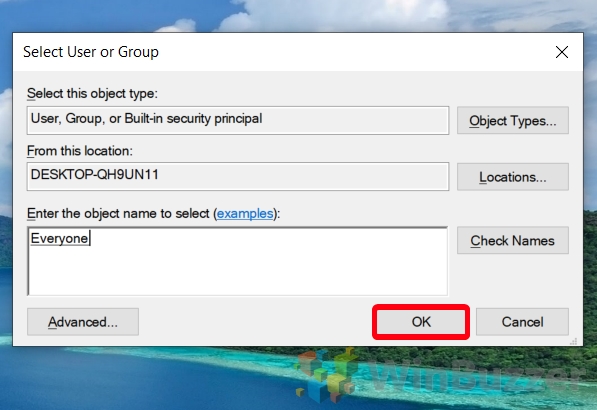

Retornar ao assistente

Retornar ao assistente

Clique em “OK“para aplicar sua escolha e retornar ao assistente de criação de regras.

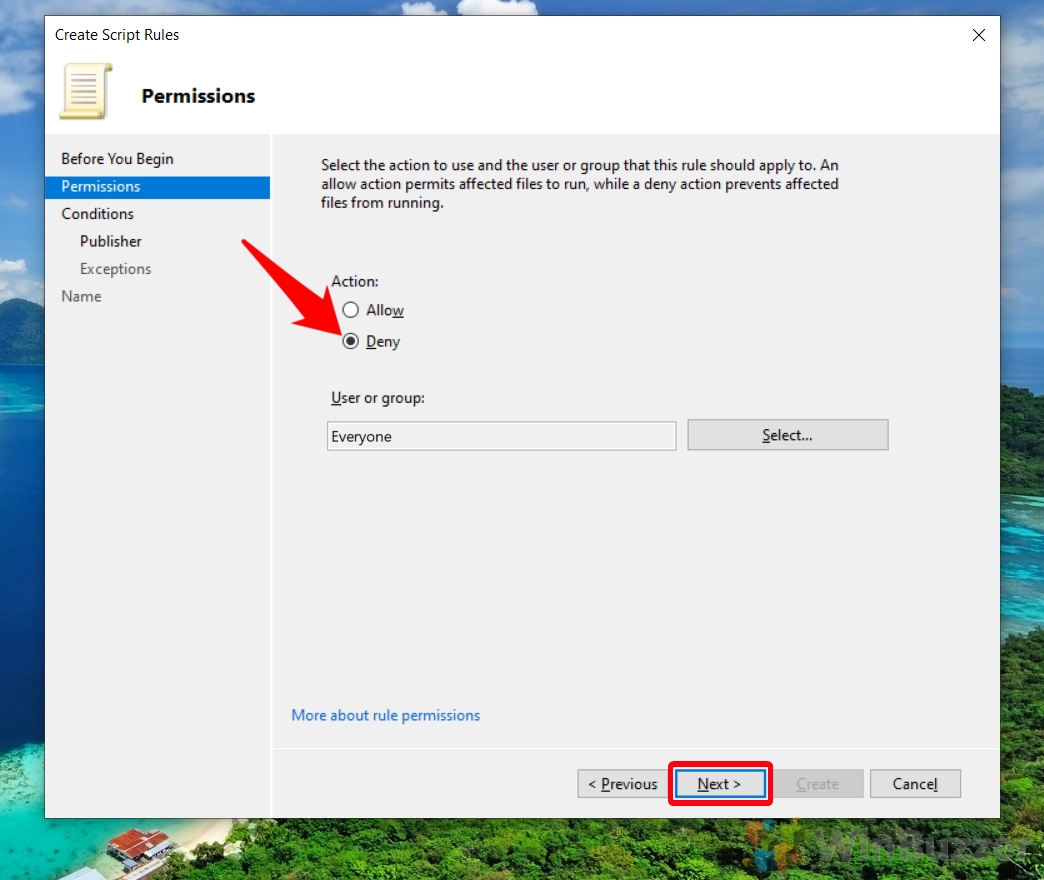

Escolha a ação da regra

Escolha a ação da regra

No cabeçalho “Ação:”, selecione “Permitir” ou “Negar” dependendo se você deseja permitir ou bloquear a execução do script para o usuário ou grupo escolhido. Em seguida, pressione “Avançar”.

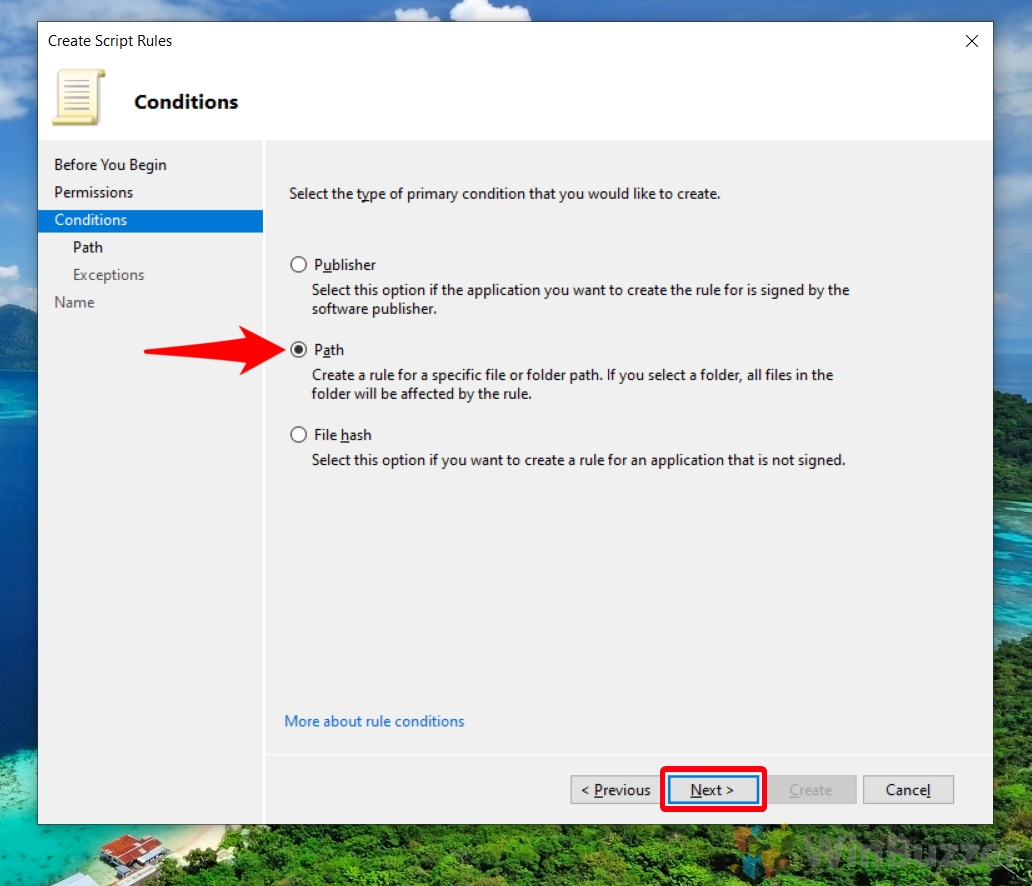

Selecionar condição de regra

Selecionar condição de regra

Escolha “Caminho” como condição para sua regra e clique em “Próximo”. Essa condição permite que você especifique um script ou pasta específico para bloquear ou permitir.

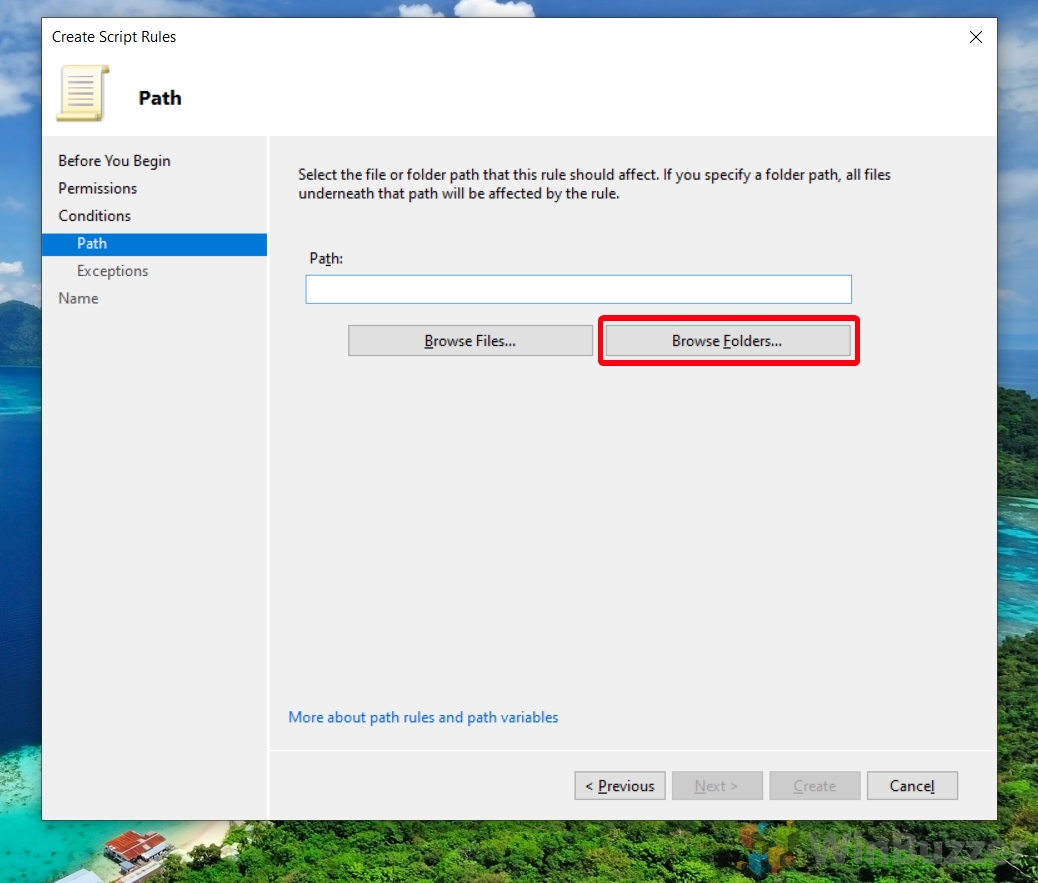

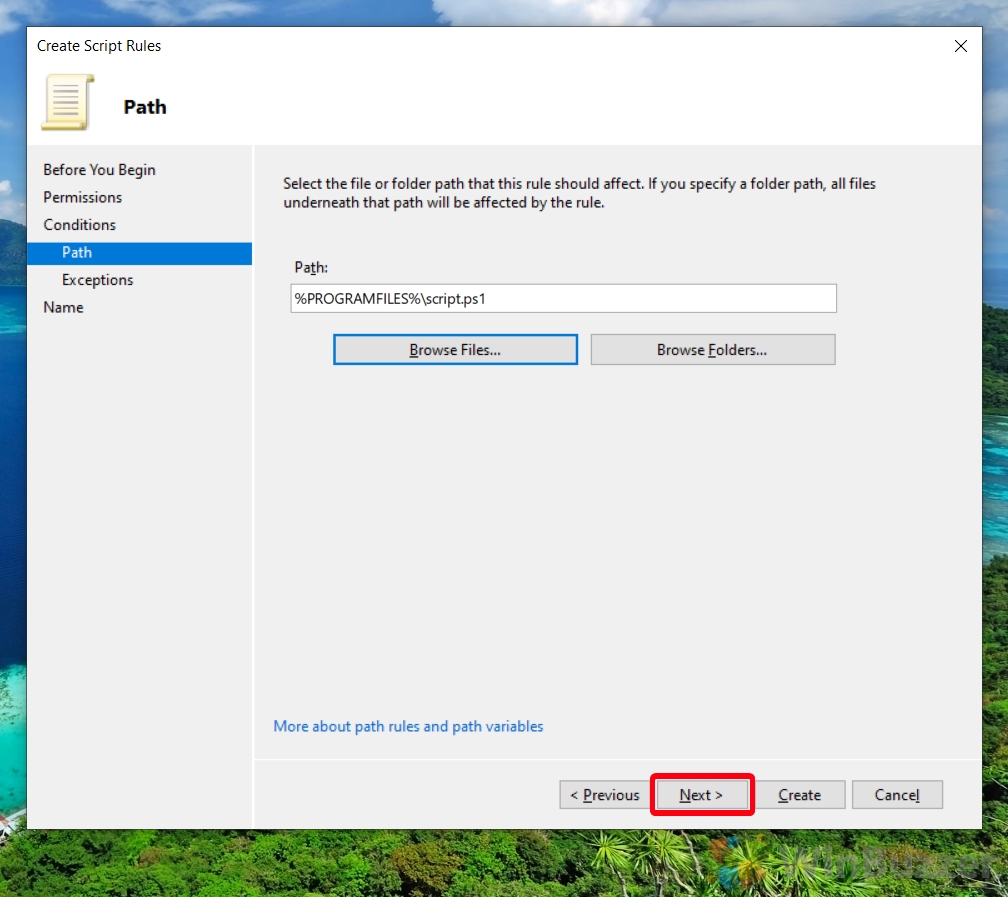

Especificar script ou pasta

Especificar script ou pasta

Para bloquear um script específico , clique em “Procurar arquivos…” e navegue até o script que deseja restringir. Como alternativa, para bloquear todos os scripts em uma pasta, clique em “Procurar pastas…” e selecione a pasta desejada.

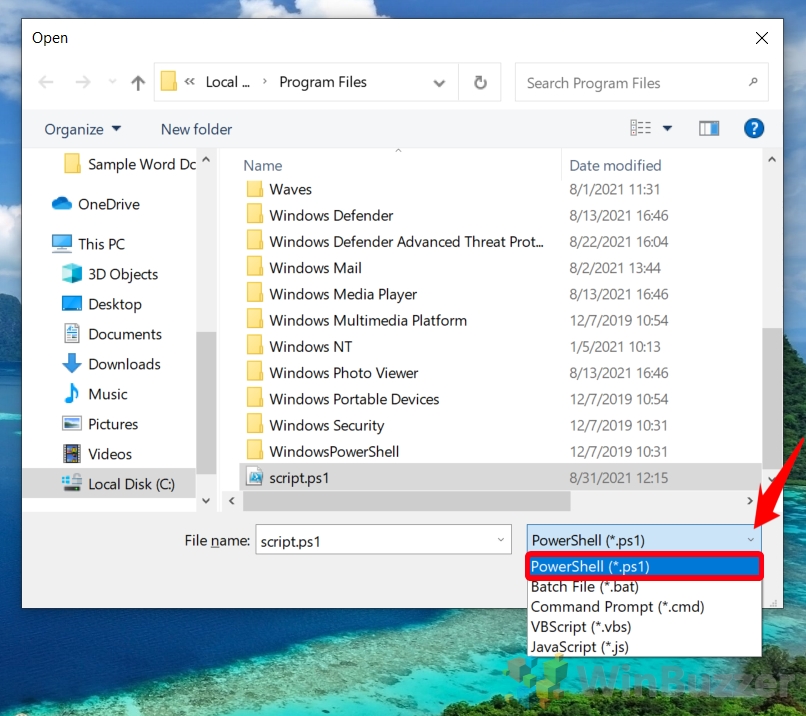

Escolha o tipo de script

Escolha o tipo de script

Para “Navegar pelos arquivos…“, escolha.ps1,.bat,.cmd,.vbs ou.js na lista lista suspensa de tipo de arquivo.

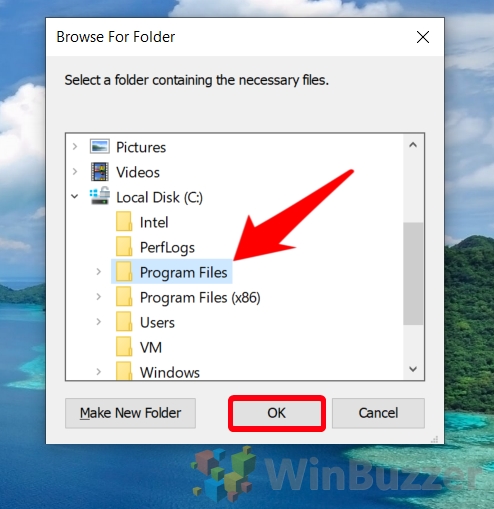

Ou: escolha uma pasta de script

Ou: escolha uma pasta de script

Para “ Procurar pastas…“, selecione a pasta desejada para aplicar a regra a todos os scripts nessa pasta.

Avançar pelo assistente de regras

Clique em “Avançar” no assistente para continuar. Esta ação deixa você mais perto de finalizar sua nova regra.

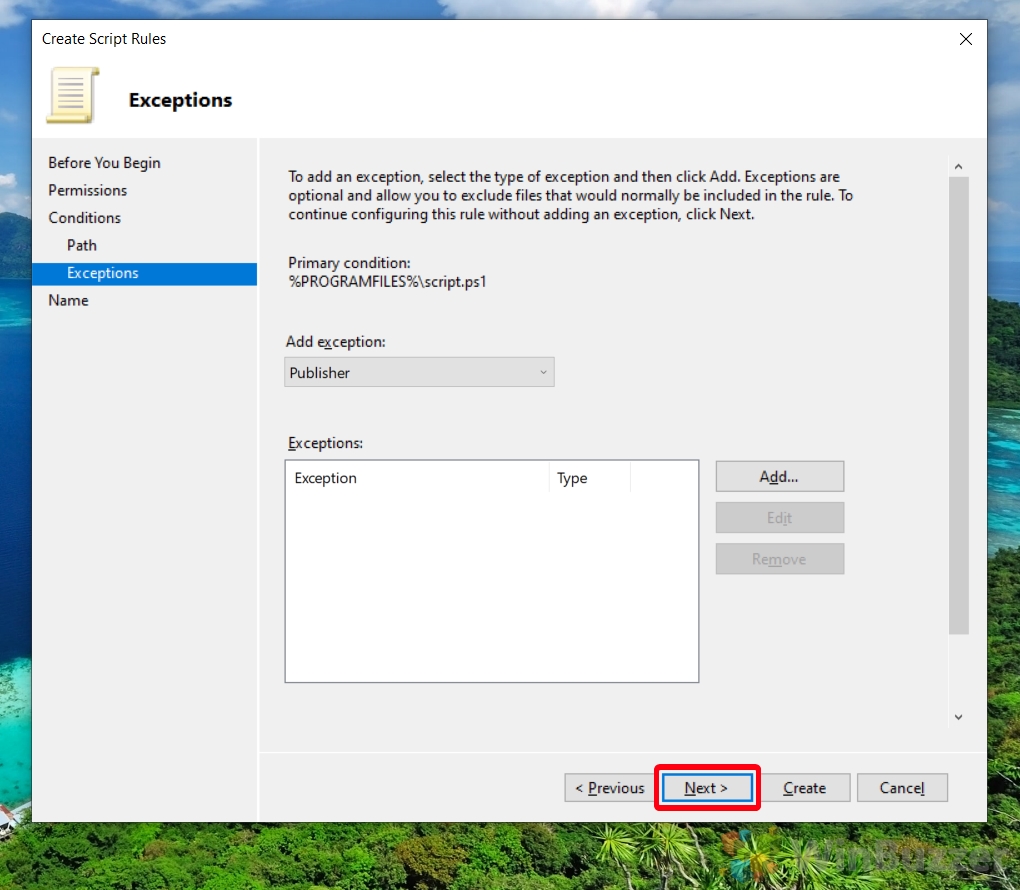

Adicionar exceções de regra (opcional)

Adicionar exceções de regra (opcional)

Se necessário, adicione uma exceção à sua regra ou simplesmente clique em “Avançar” na tela de exceções. As exceções permitem que você refine ainda mais a regra, especificando cenários onde a regra não se aplica.

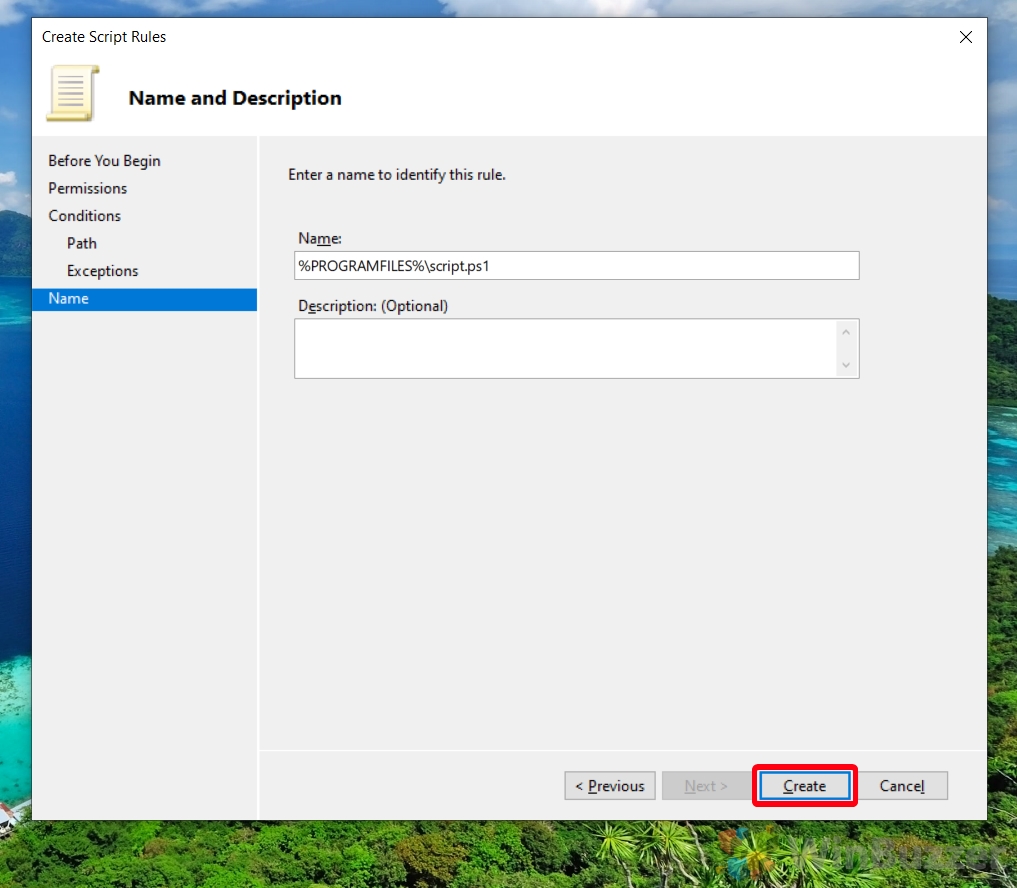

Nomeie e descreva sua regra

Nomeie e descreva sua regra

Insira um nome de identificação e uma descrição para sua nova regra e pressione “Criar”. Essas informações ajudam você e outras pessoas a entender rapidamente o propósito da regra.

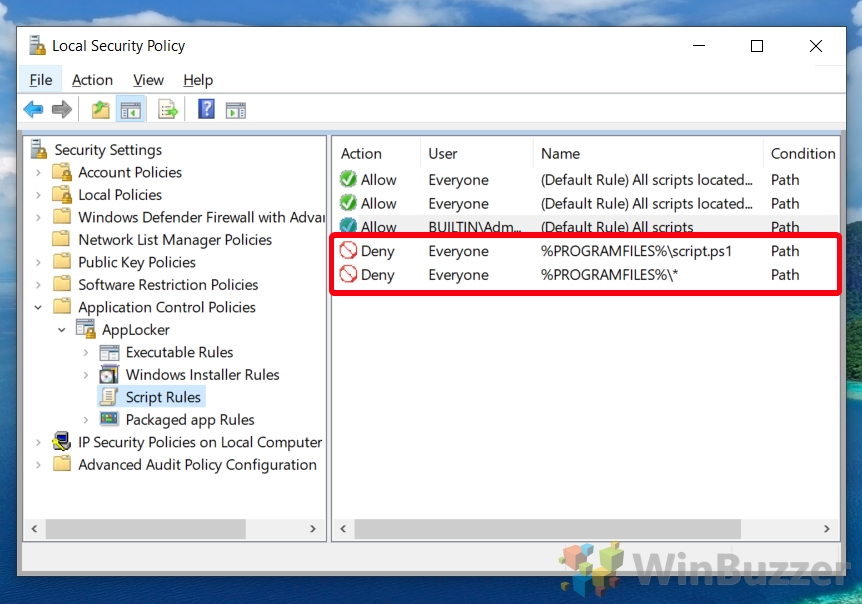

Revisar e testar novas regras

Revisar e testar novas regras

Por fim, visualize e teste suas novas regras na pasta de regras “Script”. Você pode criar regras adicionais conforme necessário para garantir que os requisitos de segurança da sua organização sejam atendidos. Quando estiver satisfeito, feche a Segurança Local Janela de política.

FAQ – Perguntas frequentes sobre o AppLocker

Como atualizo as regras existentes do AppLocker se meus requisitos de segurança mudaram?

Para atualizar uma regra existente do AppLocker, abra o aplicativo Política de segurança local pesquisando por “secpol.msc“em Iniciar. Na seção “Políticas de controle de aplicativos“> “AppLocker“, localize a regra que deseja modificar. Clique com o botão direito na regra e escolha “Propriedades“no menu de contexto. Aqui, você pode editar detalhes como as condições da regra ou sua ação (permitir ou negar). É importante revisar e testar as atualizações regras para garantir que eles não bloqueiem inadvertidamente aplicativos ou scripts críticos.

Existe uma maneira de registrar tentativas de execução de scripts que o AppLocker bloqueia ou permite?

Sim, o AppLocker pode registrar ambos tentativas de execução de script bloqueadas e permitidas. Para ativar o registro, no aplicativo Política de segurança local, navegue até “Políticas de controle de aplicativos“> “AppLocker“ e selecione “ >Configurar a aplicação de regras“. Aqui, marque as caixas “Configurado” em “Apenas auditoria” e “Aplicar regras“, de acordo com suas necessidades. As tentativas bloqueadas e permitidas serão registradas no Visualizador de eventos em Logs de aplicativos e serviços > Microsoft > Windows > AppLocker.

O AppLocker pode gerenciar scripts executados em unidades de rede?

Sim, o AppLocker tem a capacidade de gerenciar a execução de scripts a partir de unidades de rede. Você precisará criar regras baseadas em caminhos que especifiquem os caminhos de rede a partir dos quais os scripts devem ser permitidos ou negados. Ao criar essas regras, use caminhos UNC (por exemplo, \\Server\SharedFolder\Script.ps1) para apontar com precisão para os scripts nas unidades de rede. Certifique-se de que esses caminhos estejam acessíveis e digitados corretamente para evitar o bloqueio não intencional de scripts.

Como posso garantir que o AppLocker não bloqueie scripts críticos do sistema necessários para o funcionamento do Windows?

Ao configurar o AppLocker, ele sugere automaticamente a criação de regras padrão que evitam o bloqueio de scripts e aplicativos críticos do sistema. Você deve aceitar essas regras padrão durante a configuração. Além disso, revise regularmente regras e exceções personalizadas para garantir que scripts vitais do sistema, como aqueles no diretório do Windows, não sejam bloqueados inadvertidamente. O monitoramento dos registros do AppLocker também pode ajudar a identificar se scripts críticos estão sendo bloqueados para que você possa ajustar as regras adequadamente.

Que tipos de scripts o AppLocker pode controlar além do PowerShell e dos arquivos em lote?

O AppLocker pode gerenciar uma variedade de tipos de script, incluindo PowerShell (.ps1), arquivos em lote (.bat,.cmd), scripts Visual Basic (.vbs) e JavaScript (.js). Isso permite controle abrangente sobre a execução de scripts em seu ambiente Windows. Ao criar regras, você pode especificar o tipo de script para garantir o gerenciamento direcionado das políticas de execução de script.

As regras de script do AppLocker podem distinguir entre diferentes versões ou configurações do PowerShell?

Não, o AppLocker não faz fornecem a funcionalidade para distinguir diretamente entre diferentes versões ou configurações do PowerShell. As regras do AppLocker concentram-se nos próprios arquivos de script, aplicando-se com base no caminho do arquivo, no hash do arquivo ou no editor, em vez das especificações da versão do PowerShell. Para controle específico de versão, você pode optar por usar as próprias Políticas de Execução do PowerShell ou implementar medidas de segurança adicionais, como o Controle de Aplicativos do Windows Defender.

Como posso automatizar a implantação de regras do AppLocker em vários computadores em um domínio?

A implantação de regras do AppLocker em vários computadores em um domínio pode ser gerenciada com eficiência usando GPOs (Objetos de Política de Grupo). Primeiro, crie ou modifique regras do AppLocker em um computador de referência. Em seguida, no Console de gerenciamento de política de grupo (GPMC), localize o GPO vinculado às unidades organizacionais (OUs) às quais deseja aplicar essas regras. Em “Configuração do computador > Políticas > Configurações do Windows > Configurações de segurança > Políticas de controle de aplicativos > AppLocker“, clique com o botão direito e escolha “Importar política“para importar as regras da referência computador. Por fim, aplique o GPO, garantindo que ele se propague pelos computadores do domínio de destino.

Se um script for permitido pelo AppLocker, mas bloqueado por software antivírus, ele será executado?

Não, se um script for bloqueado por software antivírus, ele não será executado independentemente da configuração do AppLocker. O software antivírus funciona em uma camada diferente de segurança e tem seus próprios critérios para bloquear executáveis e scripts, geralmente baseados em assinaturas, comportamentos ou reputação, que podem substitua as permissões do AppLocker. É vital alinhar as políticas do AppLocker e do antivírus para garantir uma aplicação de segurança consistente.

O AppLocker pode bloquear ou permitir scripts com base no conteúdo, e não na localização ou no usuário?

As permissões do AppLocker O principal meio de identificar scripts para bloqueio ou permissão é por meio de caminho, editor ou hash de arquivo, em vez de analisar o conteúdo dos scripts. Para gerenciar scripts com base no conteúdo, podem ser necessárias outras soluções de segurança, como sistemas Endpoint Detection and Response (EDR) ou soluções antivírus mais avançadas com recursos de análise de scripts. Essas soluções podem inspecionar o conteúdo do script dinamicamente em busca de comportamento malicioso ou conformidade com políticas de segurança.

Existem ferramentas de linha de comando ou cmdlets do PowerShell para gerenciar regras do AppLocker?

Sim, gerenciamento do AppLocker também pode ser feito por meio de cmdlets do PowerShell, oferecendo uma maneira de criar scripts e automatizar muitas tarefas relacionadas ao AppLocker. Os cmdlets incluem funcionalidades para criar novas regras do AppLocker, excluir as existentes e recuperar informações sobre as políticas do AppLocker aplicadas. Por exemplo, “Get-AppLockerPolicy“, “Set-AppLockerPolicy“ e “New-AppLockerPolicy“são alguns dos cmdlets disponíveis. Este fornece uma maneira poderosa de gerenciar políticas de forma programática, especialmente para operações em massa ou em vários sistemas.

Como posso evitar que os usuários ignorem as regras do AppLocker renomeando arquivos de script?

Incorporando dados baseados em hash regras em combinação com regras baseadas em caminho podem fortalecer sua política contra tentativas de renomeação de bypass. Regras baseadas em hash validam a integridade do próprio arquivo de script, independentemente de seu nome ou localização, impedindo a execução se ele corresponder a um hash bloqueado conhecido. Monitore e atualize constantemente seus conjuntos de regras incluem hashes de scripts não autorizados. Além disso, limitar as permissões do usuário para renomear, executar ou gravar em determinados diretórios pode atenuar ainda mais esse risco.

O AppLocker pode controlar a execução de scripts executados a partir de mídia removível, como Unidades USB?

Sim, o AppLocker pode controlar e restringir efetivamente a execução de scripts de mídias removíveis, como unidades USB. Ao criar regras baseadas em caminhos que abordem especificamente os locais dentro da mídia removível ou ao negar completamente a execução de scripts de unidades removíveis, os administradores podem mitigar os riscos associados aos dispositivos de armazenamento portáteis. Monitore e ajuste regularmente essas regras com base nas políticas de segurança organizacionais e no cenário de ameaças em evolução.

Qual é o impacto no desempenho da ativação do AppLocker em um sistema?

O impacto no desempenho do AppLocker geralmente é mínimo, pois foi projetado para se integrar perfeitamente aos sistemas operacionais Windows sem afetar significativamente os recursos do sistema. No entanto, a complexidade e o número de regras, bem como o volume e os tipos de aplicações e scripts executados, podem influenciar o desempenho. Os administradores devem equilibrar as necessidades de segurança com considerações de desempenho, possivelmente usando ambientes de teste para avaliar o impacto das políticas do AppLocker no desempenho do sistema antes de uma implantação mais ampla.

As regras do AppLocker podem ser exportadas e importadas entre diferentes sistemas ou domínios?

Sim, o AppLocker fornece funcionalidade para exportar e importar políticas, facilitando a transferência e implantação de regras em diferentes sistemas ou domínios. Isto é particularmente útil para replicar políticas de segurança em grandes organizações ou para aplicar rapidamente um conjunto testado de regras a novos sistemas. As regras podem ser exportadas e importadas de arquivos XML por meio do editor de política de segurança local ou por meio de cmdlets do PowerShell, oferecendo flexibilidade na manutenção e implantação de políticas do AppLocker.

Como posso me recuperar de uma regra do AppLocker incorreta que impede o acesso a aplicativos ou scripts vitais?

Em cenários em que uma regra incorreta do AppLocker bloqueia o acesso a aplicativos ou scripts essenciais, inicializar o sistema afetado no modo de segurança pode fornecer uma oportunidade de ignorar a aplicação padrão do AppLocker, permitindo que os administradores modifiquem ou removam a regra problemática. Acesse o aplicativo Política de Segurança Local ou use cmdlets do PowerShell no Modo de Segurança para ajustar a configuração do AppLocker. Para ambientes gerenciados por meio da Política de Grupo, atualizar a política de um controlador de domínio para remover ou ajustar a regra problemática e forçar uma atualização da política no sistema afetado também pode resolver o problema.

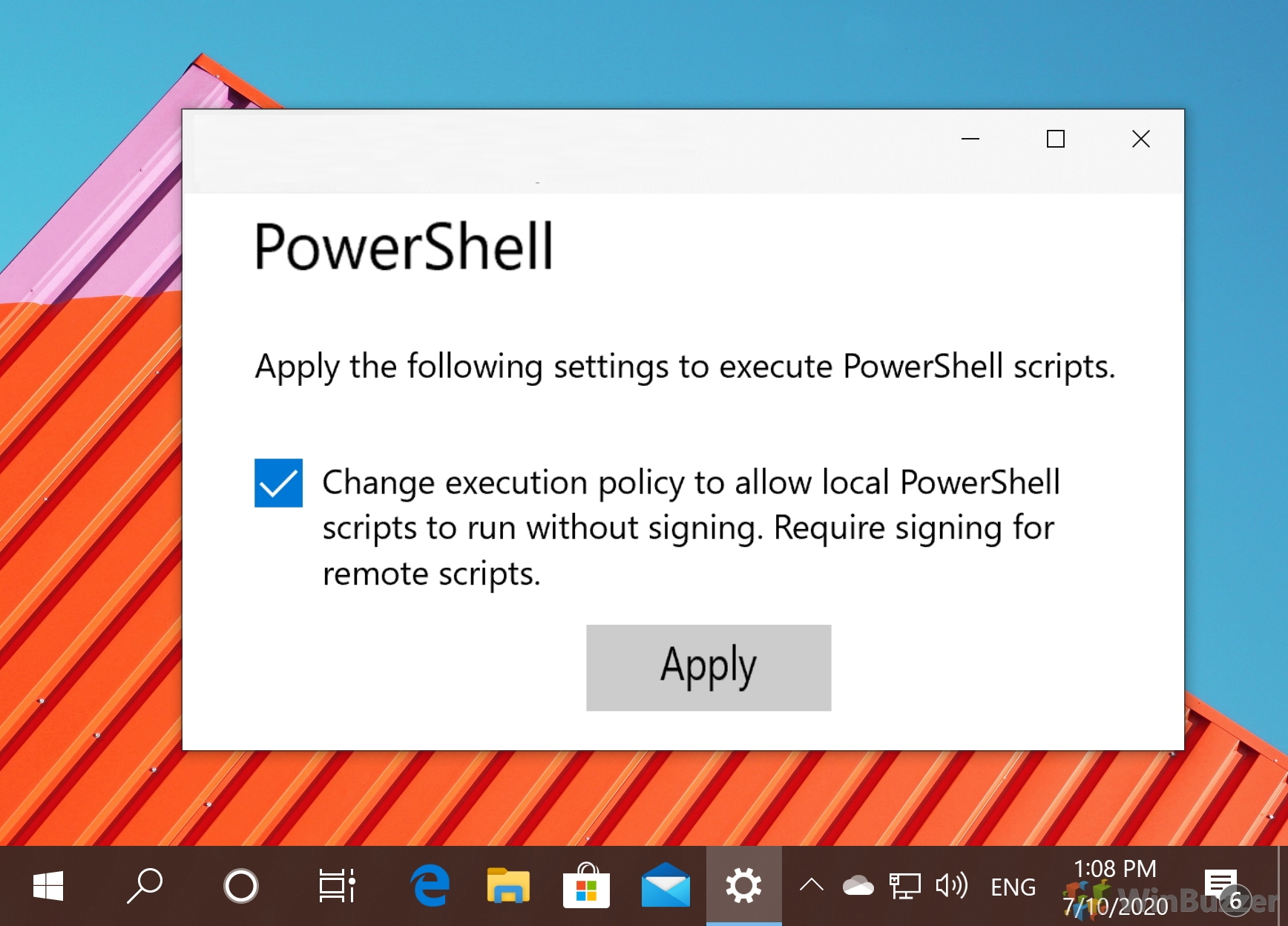

Relacionado: Como fazer Habilite scripts do PowerShell por meio da política de execução do PowerShell

O PowerShell é uma ferramenta poderosa que muitos, inclusive eu, não usam todo o seu potencial. É por isso que a maioria de nós confia em scripts do PowerShell criados por terceiros, mas isso pode ter seus próprios obstáculos. Freqüentemente, você verá erros como “PowerShell: a execução de scripts está desabilitada neste sistema“. Para habilitar scripts do PowerShell no Windows, você deve primeiro definir a política de execução. Em nosso outro guia, mostramos a você como ativar scripts do PowerShell no Windows definindo sua política de execução por meio da linha de comando.

Relacionado: Como ativar ou desativar a Microsoft Store

A loja de aplicativos da Microsoft tem enfrentado dificuldades nos últimos anos, mas ainda é uma ferramenta útil a partir da qual você pode instalar aplicativos e jogos ou baixar músicas e programas de TV. Por vários motivos, porém, você pode querer desativar a Microsoft Store, evitando que crianças baixem aplicativos não aprovados ou eliminem o inchaço do seu sistema. Em nosso outro guia, mostramos como desbloquear ou desativar a Microsoft Store para todos os usuários no seu PC de acordo com suas preferências.

Relacionado: como ativar ou desativar configurações e painel de controle

A Microsoft tem copiado lentamente opções do painel de controle legado do Windows para seu novo aplicativo Configurações. Hoje em dia, quase tudo que você precisa pode ser encontrado lá, embora existam alguns itens selecionados que só podem ser ajustados através da interface antiga. Como resultado, os administradores que estão tentando restringir a capacidade de seus usuários causarem problemas com seu sistema operacional precisam desabilitar ambos. Dessa forma, a Microsoft agrupa os dois recursos, permitindo que os usuários desativem ou ativem as configurações e o painel de controle do Windows de uma só vez.

Relacionado: Como desativar o Windows Pesquisa

O Windows Search é uma ferramenta poderosa, projetada para aumentar a produtividade do usuário, fornecendo acesso rápido e fácil a arquivos, aplicativos e configurações. Ao indexar o conteúdo do seu PC, o Windows Search permite a recuperação rápida de informações, tornando-se um recurso valioso para muitos usuários. No entanto, esta conveniência tem um custo. O processo de indexação contínua pode consumir recursos significativos do sistema, levando à diminuição do desempenho, especialmente em hardware de baixo custo. Em nosso outro guia, mostramos como desativar o Windows Search para otimizar o consumo de energia e a utilização de recursos.