O Mandiant do Google vinculou um grupo de hackers da China-Nexus à onda inicial de ataques globais, explorando uma vulnerabilidade crítica do Microsoft SharePoint. A cadeia de exploração, apelidada de”Shell de ferramentas”(CVE-2025-53770), permite que os invasores ignorem a autenticação e executem o código em servidores vulneráveis no local.

A atribuição em 22 de julho segue um período turbulento para administradores de TI. A Microsoft lançou patches de segurança de emergência apenas um dia antes, lutando para conter as consequências. Com uma exploração de prova de conceito agora pública, o risco de organizações não atribuídas aumentou drasticamente. Em uma declaração, Charles Carmakal, CTO da Mandiant Consulting do Google Cloud, ATIMENTIDO ATEMBILIDADE OUTO ATO ATO ATO ATO ATO ATO ATO ATO ATO ATO ATO ATRATION> ACTIMENTION> ACTILHOTEM: Responsável por essa exploração precoce é um ator de ameaças da China-Nexus. Vulnerabilidade técnica generalizada. A análise de Mandiant sugere que um grupo sofisticado foi responsável pelas primeiras intrusões, visando redes de alto valor antes que a falha fosse conhecida publicamente.

No entanto, a situação não está mais contida em um único ator avançado. Carmakal alertou que a exploração agora está sendo adotada por outros, acrescentando: “Prevemos plenamente que essa tendência continuará, pois vários outros atores de ameaças, impulsionados por diversas motivações, alavancarão essa exploração também”. Isso ressalta a necessidade urgente de as organizações aplicarem os mais recentes patches da Microsoft antes que os atacantes mais oportunistas atacem. It is a direct variant of a flaw (CVE-2025-49706) demonstrated at Pwn2Own in May and subsequently fixed by Microsoft in its July security update.

Os invasores provavelmente executaram “Patch Diffing” para projetar a nova exploração. Essa técnica envolve comparar forensicamente o código pré-patch e pós-patch para identificar a alteração exata feita pelos desenvolvedores. Ao entender a correção, eles podem procurar caminhos de código alternativos que atingam o mesmo resultado. href=”https://thehackernews.com/2025/07/hackers-exploit-sharepoint-zero-day.html”Target=”_ Blank”> A exploração pode ter começado em 7 de julho . Essa linha do tempo anterior sugere que os atacantes tiveram conhecimento avançado dos detalhes da vulnerabilidade, possivelmente antes da falha original ser corrigida.

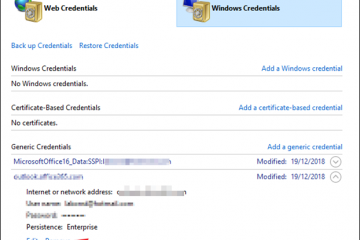

O ataque em si é furtivo e altamente eficaz. De acordo com a pesquisa da Segurança Econômica, que detectou primeiro a campanha , os atacantes plantam um arquivo chamado spinstall0.aspx em servidores comprometidos. Este não é um backdoor típico projetado para controle amplo. Seu único objetivo direcionado é exfiltrar as teclas de máquina criptográfica do servidor. Essas chaves são as credenciais principais para a gestão do estado da SharePoint Farm, usada para validar e descriptografar dados de sessão. Como a segurança ocular alerta,”essas chaves permitem que os invasores se vefem usuários ou serviços, mesmo depois que o servidor é corrigido. Portanto, o patching por si só não resolve o problema”. Isso torna a remediação muito mais complexa do que simplesmente remover um arquivo malicioso; Requer uma rotação e patch de chave completos. The company advised admins to enable the Antimalware Scan Interface (AMSI) and rotate machine keys to invalidate any stolen Credenciais .

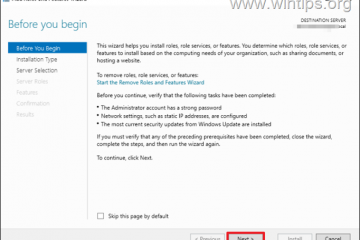

Este conselho foi substituído apenas 24 horas depois. Em 21 de julho, a Microsoft lançou atualizações de segurança emergenciais e fora da banda para a SharePoint Subscription Edition, SharePoint 2019 e SharePoint 2016. A empresa enfatizou que os clientes on-line do SharePoint não são afetados.

A gravidade da ameaça levou uma resposta do governo. A Agência de Segurança de Segurança Cibernética e Infraestrutura dos EUA (CISA) adicionou CVE-2025-53770 ao seu Catálogo de vulnerabilidades exploradas (KEV) , uma lista de falhas que exigem ação federal imediata. Em seu alerta, a agência explicou o perigo:”Esta atividade de exploração, relatada publicamente como’Toolshell’, fornece acesso não autenticado a sistemas e permite que atores maliciosos acessem totalmente o conteúdo do SharePoint… e executem código na rede”. Isso destaca o potencial de comprometimento e exfiltração de dados completos do sistema. Target=”_ Blank”> Prova de conceito (POC) Explorar no github Em 21 de julho. Este código torna a sofisticada”casca de ferramenta”acessível a uma gama muito mais ampla de atores maliciosos, desde o Script Kiddies a Ransomware Gangs. Empresas de segurança como Rapid7 e Bitdefender emitiram seus próprios avisos técnicos, pedindo aos clientes que corrigissem imediatamente. Ele ecoa crises anteriores de segurança do SharePoint, incluindo outras explorações críticas no final de 2024.

Também lembra outros problemas de integridade da plataforma, como o seqüestro de um domínio herdado da Microsoft Stream no início de 2025 que injetou spam nos sites do SharePoint. Para organizações que gerenciam seus próprios servidores, vigilância constante e patches rápidos continuam sendo defesas críticas.