O grupo de ransomware de nevoeiro escalou drasticamente seus métodos, armando o software legítimo de monitoramento de funcionários em um ataque sofisticado que desfoca a linha entre extorsão financeira e espionagem em nível estadual. Antes de criptografia e estabelecer persistência, mesmo após a demanda de resgate-uma tática que os analistas de segurança cibernética dizem apontar para um motivo mais profundo e alarmante do que o dinheiro sozinho. De acordo com uma análise detalhada da equipe de caçadores de ameaças da Symantec, os operadores da FOG usaram a ferramenta de monitoramento de funcionários Syteca para realizar reconhecimento, um método que permite aos invasores capturar pressionamentos de chaves e atividade de tela sem acionar alertas de segurança convencionais.

Esta”vida fora da terra”, combinada com a decisão do grupo de pós-credão do grupo, sugere uma mudança de smash-and-grab. Profundo, transformando o cálculo defensivo para organizações em todo o mundo. O perigo não é mais apenas sobre os dados são mantidos como reféns, mas sobre a integridade de todo o ambiente corporativo ser comprometido por espionagem. As Akhil Mittal, senior manager at Black Duck, noted, “The real danger in this case isn’t the ransom note — it’s how Fog turns a simple screen-recorder into a hidden camera.”

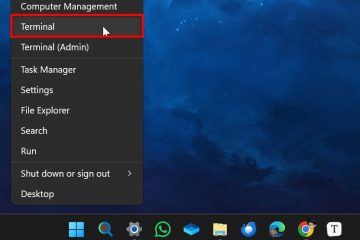

The incident reveals that the ransomware playbook is being rewritten, forcing security teams to confront the possibility that the tools they use to manage their own employees could be used by adversaries to watch their every Mova. As ações recentes do grupo de neblina desafiam esse modelo. Ao estabelecer uma posição persistente nos dias de rede da vítima após a implantação de ransomware, os atacantes sinalizaram um interesse contínuo na organização comprometida. Os pesquisadores da Symantec, em seus Relatório sobre o ataque , acharam esse comportamento altamente atípico para uma operação de ransomware, concluindo que ele poderia ser uma desgaste para a espionagem. Os atacantes até criaram um serviço específico chamado SecurityHealthiron para garantir seu acesso contínuo. Essa abordagem transforma os atacantes de meros ladrões no que Dr. Alguns especialistas em segurança cibernética agora chamam de”invasores”. Os atores de ameaças ficam quietos em uma rede não para um pagamento imediato, mas para avaliar o valor de longo prazo de uma vítima, onde o resgate inicial pode se tornar secundário ao valor de longo prazo do acesso. Essa abordagem muda fundamentalmente a natureza da ameaça, movendo-a de uma crise financeira única para uma preocupação persistente de segurança nacional. Ao abusar de Aplicativos confiáveis como Syteca , os invasores podem operar sem detectar em uma rede, à medida que suas atividades combinam com tarefas administrativas normais. Essa abordagem de “Living Off The Land” está se tornando a norma, Pesquisa de sinacktiv Em março, mostrou um padrão de padrão de pushpp has become so prevalent that a CISA alert issued on June 12, specifically warned that state-backed threat groups are actively using Ferramentas legítimas de monitoramento e gerenciamento remotas (RMM) para evitar a detecção, confirmando que essa é uma preocupação de segurança de nível superior. Nos ataques que envolvem o Kickidler, os operadores usaram envenenamento por otimização de mecanismos de pesquisa (SEO) para promover sites maliciosos que personalizavam as páginas de download para utilitários legítimos de TI como rvtools .

Um administrador desavisado baixando a ferramenta receberia um instalador trojanizado que implantava o , a crescente dependência de envenenamento por SEO e engenharia social mostra um foco persistente em explorar o elemento humano. Mesmo quando não é armado ativamente, essas ferramentas criam um tesouro centralizado de dados sensíveis que apresentam um alvo tentador. Um vazamento em abril enfatizou esse risco ao monitorar o aplicativo WorkComPoser compartilhou mais de 21 milhões de capturas de tela de funcionários de um servidor nuvem de configuração equivocada on-line. Os dados expostos incluíram documentos internos, comunicações e senhas potencialmente visíveis.

Este incidente expõe uma lacuna de responsabilidade crítica na indústria de software de vigilância. According to a Electronic Frontier Foundation Staff Attorney Eva Galperin noted that while these tools create a “massive, centralized repository of sensitive data,”their terms of service often act as a “get-out-of-jail-free card for the Fornecedores.”

Isso significa efetivamente que as empresas estão comprando um sistema de vigilância, enquanto”sem saber a auto-insegura-a contra falhas catastróficas”. Isso coloca as empresas em uma posição precária, onde as ferramentas que implantam para rastreamento de produtividade introduzem vulnerabilidades significativas e muitas vezes sem seguro, de segurança e privacidade. Indicador de que o cenário de segurança cibernética está mudando, forçando as organizações a olhar além das defesas tradicionais e questionar a segurança das mesmas ferramentas que eles usam para administrar seus negócios. Defender contra um adversário que se parece com um administrador e usa software aprovado exige um novo nível de vigilância e uma compreensão mais profunda de uma ameaça que não é mais apenas nos portões, mas já dentro.