Alterar a senha da conta da Microsoft ou do Azure pode não proteger o PC do Windows do acesso remoto tão completamente quanto você espera. A peculiar behavior within Windows’ Remote Desktop Protocol (RDP) – the technology allowing users to control a PC remotely – means that even after you’ve updated your credentials, an old, revoked password can often still be used to log na sua máquina remotamente. O enquadre como um elemento de design intencional, não uma vulnerabilidade de segurança que planeja abordar. Depois de verificar com sucesso as credenciais on-line na primeira vez, o Windows armazena uma cópia criptograficamente presa localmente. contra esse cache local. Se corresponde a uma credencial em cache anteriormente válida-mesmo uma que foi revogada on-line-é concedida o acesso, efetivamente evita verificações de senha atuais, instruções de autenticação de vários fatores e outras políticas de acesso baseadas em nuvem. Centro de resposta no início de abril. Wade destacou que as senhas antigas poderiam permanecer funcionais indefinidamente para o acesso ao RDP, potencialmente até de dispositivos totalmente novos que se conectam remotamente, sem gerar nenhum aviso a partir de software de segurança padrão. Wade enfatizou a expectativa universal de que uma mudança de senha invalida imediatamente a antiga credencial.”As pessoas confiam que a mudança de senha interromperá o acesso não autorizado… é a primeira coisa que alguém faz depois de suspeitar de compromissos”, escreveu ele, acrescentando:”O resultado? Milhões de usuários-em casa, em pequenas empresas ou híbridos de configurações de trabalho em que as instações mais antigas-são falhas, que não são saber, o que não se sabe, o que não fazia um risco, que não se sabe que as que não serem falhas. Wade alertou que isso cria um”backdoor silencioso e remoto em qualquer sistema em que a senha tenha sido em cache”. A empresa afirmou que o mecanismo local de cache é”uma decisão de design para garantir que pelo menos uma conta de usuário sempre tenha a capacidade de efetuar login, não importa quanto tempo um sistema esteja offline”. Como vê isso como a funcionalidade pretendida, a Microsoft informou a Wade que não encontra a barra para uma vulnerabilidade de segurança. Embora uma alteração de código tenha sido considerada inicialmente, ela foi finalmente rejeitada devido a preocupações que “poderia quebrar a compatibilidade com a funcionalidade usada por muitas aplicações.”

visualizações de especialistas e mitigação limitada

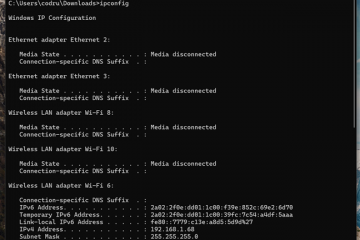

Os profissionais de segurança veem essa justificativa com preocupação. Will Dormann, um analista sênior de vulnerabilidade da Analygence, disse à Ars Technica:”Não faz sentido de uma perspectiva de segurança… se eu sou um sysadmin, esperaria que o momento em que alterei a senha de uma conta, que o PRAVELS ANTENS não pode ser usado em nenhum lugar, mas esse não é o caso de um cenário mais ousado. Um invasor, embora bloqueado da conta on-line após uma redefinição de senha, pode reter acesso rdp persistente à máquina Windows do usuário usando a senha antiga e comprometida. href=”https://learn.microsoft.com/en-us/windows-sherver/security/windows-authentication/windows-logon-scenarios”Target=”_ Blank”> documentação on-line cobrindo cenários de logon do Windows . Uma nova nota de cautela foi adicionada: “Quando um usuário executa um logon local, suas credenciais são verificadas localmente contra uma cópia em cache antes de ser autenticada com um provedor de identidade em relação à rede… se o usuário alterar sua senha na nuvem, o verificador em cache não é atualizado, o que significa que ainda se trata de que os usuários sejam atualizados. O Dormann sugeriu que a mitigação mais direta atualmente disponível é reconfigurar as configurações do RDP para autenticar usando apenas as contas e senhas de usuário do Windows gerenciadas localmente, evitando assim a integração da conta do Microsoft/Azure e seu comportamento de cache associado para o RDP Logins. Cliente “Remote Desktop Connection”, um utilitário integrado ao Windows por décadas. É importante não confundir essa ferramenta embutida com o”aplicativo de desktop remoto”separado distribuído pela Microsoft Store. Conforme anunciado em março de 2025, a Microsoft está aposentando esse aplicativo de loja específico em 27 de maio de 2025, aconselhando seus usuários que se conectam a serviços em nuvem como o Windows 365 ou o Azure Virtual Desktop para fazer a transição para o mais recente”Windows App”. Esta aposentadoria do aplicativo é separada e não altera a funcionalidade ou o comportamento de cache de senha da ferramenta tradicional de “conexão remota na área de trabalho”.