Um botnet baseado em Mirai chamado Gayfemboy se tornou uma ameaça global à segurança cibernética, infectando mais de 15.000 dispositivos diariamente por explorando uma combinação de práticas de segurança fracas, vulnerabilidades conhecidas e uma falha crítica de dia zero em roteadores industriais.

Descoberto por Chainxin X Lab, o botnet tem como alvo dispositivos IoT e roteadores industriais, incluindo aqueles fabricados pela Four-Faith, Huawei e ASUS. Os pesquisadores vincularam sua rápida disseminação à exploração de CVE-2024-12856, uma vulnerabilidade até então desconhecida em roteadores Four-Faith.

Os operadores do botnet empregam técnicas avançadas, aproveitando ataques de força bruta em senhas Telnet e pacotes UPX personalizados para ocultar seus cargas úteis. De acordo com VulnCheck, a vulnerabilidade no centro desses ataques tem sido explorada ativamente desde novembro de 2024, permitindo que invasores executem comandos remotos e assumam o controle de dispositivos.

A ameaça crescente mostra os riscos de dispositivos não corrigidos e práticas inadequadas de segurança cibernética na indústria e ecossistemas IoT.

O roteador Four-Faith Vulnerabilidade

A vulnerabilidade do roteador Four-Faith, identificada como CVE-2024-12856, é uma falha de injeção de comando que permite que invasores executem comandos arbitrários por meio do endpoint apply.cgi do roteador.

Ele depende de credenciais administrativas padrão para ignorar a autenticação e obter controle do dispositivo. O VulnCheck descreve a falha como “um problema que fornece acesso remoto aos invasores, permitindo-lhes lançar cargas maliciosas e interromper os sistemas visados”.

A exploração desta vulnerabilidade afetou principalmente os modelos de roteador F3x24 e F3x36, que são comumente implantados em ambientes industriais.

O Chainxin X Lab descobriu que o botnet não apenas tem como alvo esses dispositivos, mas também aproveita vulnerabilidades em outros roteadores, incluindo modelos Neterbit, para expandir seu alcance. foi observado explorar dispositivos domésticos inteligentes, como os da Vimar, usando vulnerabilidades desconhecidas para se propagar ainda mais.

Os métodos por trás da propagação

O botnet Gayfemboy as operadoras usam uma combinação de técnicas estabelecidas e avançadas para infectar dispositivos e manter suas redes. Um dos principais métodos é a força bruta de credenciais Telnet

O Telnet, um protocolo legado ainda amplamente usado em muitos dispositivos IoT. muitas vezes ficam inseguros com nomes de usuário e senhas padrão, fornecendo um ponto de entrada fácil para invasores. Uma vez comprometidos, os dispositivos são agrupados com base em suas características de hardware e controlados por uma infraestrutura de comando e controle (C2).

Outro aspecto importante da abordagem da botnet é o uso de empacotamento UPX personalizado. UPX, ou Ultimate Packer for Executables, é uma ferramenta de compactação que reduz o tamanho de arquivos executáveis. Os desenvolvedores de malware frequentemente modificam as assinaturas UPX para evitar a detecção por software antivírus, e os operadores do Gayfemboy implementaram essa técnica com grande efeito.

A botnet também depende de mais de 20 vulnerabilidades conhecidas em vários dispositivos. Por exemplo, ele explora CVE-2017-17215 em roteadores Huawei e CVE-2024-8957 em câmeras pan-tilt-zoom (PTZ) para comprometer seus sistemas. Esse arsenal de vulnerabilidades, combinado com sua capacidade de integrar rapidamente novas explorações, fez do Gayfemboy um dos botnets mais adaptáveis e perigosos em operação atualmente.

Comportamento de retaliação e alvos globais

A botnet tem demonstrado uma postura agressiva em relação aos pesquisadores. Em um caso, o Chainxin X Lab registrou domínios de comando e controle não utilizados associados à botnet para observar sua atividade.

Em resposta, os operadores do Gayfemboy lançaram ataques DDoS diretos contra esses domínios, interrompendo a infraestrutura dos pesquisadores. Este comportamento ilustra a sofisticação e a hostilidade dos operadores da botnet.

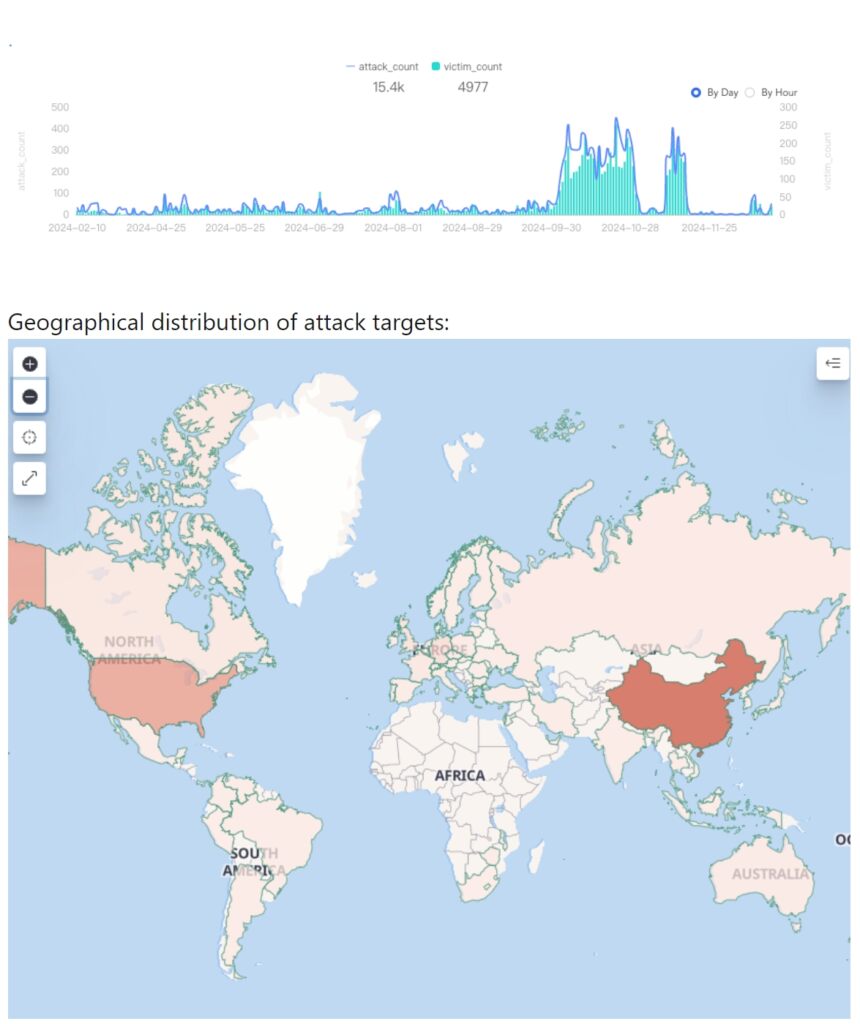

A distribuição geográfica das infecções abrange grandes regiões, incluindo a China, os Estados Unidos, a Rússia, a Turquia e o Irão. Os registros de ataque indicam que a botnet é capaz de gerar tráfego DDoS superior a 100 Gbps, sobrecarregando até mesmo defesas robustas.

Imagem: Chainxin X Lab

Imagem: Chainxin X Lab

Embora os ataques sejam frequentemente breves, duradouros De 10 a 30 segundos, eles podem causar interrupções significativas, especialmente em setores críticos como telecomunicações e sistemas industriais.

O papel dos roteadores industriais e dos dispositivos IoT

Roteadores industriais como os fabricados pela Four-Faith desempenham um papel crítico no gerenciamento do tráfego de rede e na garantia de comunicação confiável em setores como energia, manufatura e logística.

A exploração destes dispositivos destaca um problema premente na segurança cibernética: a falta de medidas de segurança robustas para dispositivos implantados em ambientes críticos. Os dispositivos domésticos inteligentes, embora em escala menor, representam uma categoria igualmente vulnerável, com os invasores aproveitando sua onipresença para ampliar suas operações.

Como observou o Chainxin X Lab: “A botnet tem como alvo centenas de entidades diferentes todos os dias. Os alvos do ataque estão espalhados por todo o mundo, abrangendo diversos setores. Os principais alvos de ataque estão concentrados em regiões como China, Estados Unidos, Alemanha, Reino Unido e Singapura.”

Estratégias de Mitigação

As especialistas em segurança cibernética enfatizam a importância de proteger dispositivos industriais e de IoT por meio de medidas proativas. Estas incluem atualização regular de firmware, substituição de credenciais padrão e implementação de segmentação de rede para isolar dispositivos vulneráveis. em em tempo real.

A VulnCheck recomenda que os usuários afetados apliquem imediatamente os patches fornecidos pelos fabricantes ou, quando não estiverem disponíveis, desativem os endpoints expostos e adotem controles de acesso mais rigorosos, à medida que as ameaças cibernéticas evoluem, as partes interessadas do setor devem priorizar a segurança para evitar futuras explorações. desses dispositivos.