A Agência de Segurança Cibernética e de Infraestrutura (CISA) lançou um alerta abrangente alertando os usuários contra os riscos de confiar no Serviço de Mensagens Curtas (SMS) para autenticação multifator (MFA).

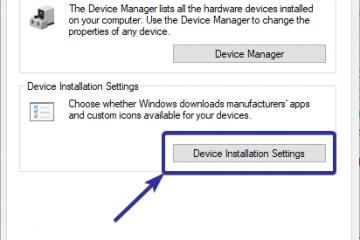

Esta recomendação é uma parte central de O novo”Guia de Melhores Práticas para Comunicações Móveis”da CISA, que visa fortalecer a segurança das comunicações móveis, especialmente para indivíduos alvo de ataques cibernéticos sofisticados.

O comunicado, lançado em 18 de dezembro de 2024, surge em meio ao aumento das ameaças cibernéticas, especialmente de atores patrocinados pelo Estado que visam comunicações confidenciais.

“SMS MFA não é resistente a phishing e portanto, não é uma autenticação forte para contas de indivíduos altamente visados”, afirma o comunicado, ressaltando o apelo da agência por alternativas mais seguras, como protocolos de autenticação Fast Identity Online (FIDO).

Relacionado: Brecha crítica da MFA da Microsoft expôs milhões de contas de usuários

Por que a MFA por SMS é vulnerável

A MFA baseada em SMS tem sido uma escolha popular para proteger contas on-line devido à sua simplicidade e ampla adoção. No entanto, a CISA identifica duas vulnerabilidades principais que tornam o SMS MFA inadequado para os desafios modernos de segurança cibernética.

Primeiro, as mensagens SMS são transmitidas em texto simples, tornando-as suscetíveis à interceptação por invasores que obtiveram acesso às redes de telecomunicações. Em segundo lugar, o SMS MFA não possui resistência a phishing, o que significa que os agentes de ameaças podem facilmente enganar os usuários para que compartilhem seus códigos de autenticação por meio de mensagens ou sites fraudulentos.

Relacionado: AWS lança serviço de resposta a incidentes em meio à disparada cibernética Ameaças

Essas vulnerabilidades foram exploradas por atores patrocinados pelo Estado, especialmente aqueles ligados à China. Esses intervenientes têm como alvo a infra-estrutura de telecomunicações para interceptar mensagens SMS e comprometer contas sensíveis.

Em seu comunicado, a CISA alerta que indivíduos de alto risco, como funcionários do governo e pessoal de infraestrutura crítica, são particularmente vulneráveis a essas formas de ataque.

A transição para Autenticação resistente a phishing

Para enfrentar esses riscos, a CISA recomenda a transição para métodos MFA resistentes a phishing, com forte ênfase em Autenticação FIDO. Os protocolos FIDO utilizam chaves criptográficas para autenticar usuários sem transmitir dados confidenciais em redes inseguras.

Chaves de segurança baseadas em hardware, como Yubico ou Google Titan, são destacadas como as mais robustas opção, embora as chaves de acesso FIDO – credenciais criptográficas digitais – também sejam consideradas alternativas aceitáveis.

“Uma vez inscrito na autenticação baseada em FIDO, desative outras formas menos seguras de MFA”, aconselha a orientação. opções, como SMS, não criam inadvertidamente vulnerabilidades exploráveis.

Relacionado: Microsoft atualiza APIs WebAuthn do Windows 11 para ativar chaves de acesso de terceiros

Recomendações mais amplas para segurança móvel

Além de desaconselhar SMS MFA, a orientação da CISA fornece uma série de práticas recomendadas para proteger as comunicações móveis. plataformas de mensagens criptografadas de ponta a ponta, como o Signal, para garantir que as comunicações permaneçam privadas e protegidas.

Atualizar regularmente o software do dispositivo também é fundamental, já que as atualizações geralmente incluem patches para vulnerabilidades conhecidas. A CISA recomenda ainda o uso de gerenciadores de senhas para gerar e armazenar com segurança senhas exclusivas, reduzindo assim o risco de comprometimento da conta devido a credenciais fracas ou reutilizadas.

O comunicado também alerta contra o uso de redes privadas virtuais (VPNs) pessoais. , afirmando que eles podem transferir vulnerabilidades de provedores de serviços de Internet para provedores de VPN. Em vez disso, as organizações são incentivadas a usar soluções de nível empresarial quando o acesso VPN é necessário.

Relacionado: Malware baseado em IA: como aplicativos falsos e CAPTCHAs têm como alvo usuários de Windows e macOS

Compreendendo a autenticação FIDO

A autenticação

Fast Identity Online (FIDO) representa um passo significativo avanço na segurança da conta. Ao contrário dos métodos tradicionais de MFA, o FIDO depende da criptografia de chave pública para autenticar os usuários.

Quando um usuário registra um dispositivo, uma chave criptográfica privada é gerada e armazenada de forma segura no dispositivo, enquanto uma chave pública correspondente é armazenada no servidor. Durante o login, o dispositivo assina um desafio do servidor usando a chave privada, garantindo que informações confidenciais nunca saiam do dispositivo.

Este método fornece proteção robusta contra ataques de phishing e man-in-the-middle, tornando-o um ferramenta essencial para proteger contas de alto valor. Ao eliminar a necessidade de códigos transmitidos, a autenticação FIDO aborda as principais vulnerabilidades inerentes ao SMS MFA.

O contexto mais amplo de segurança cibernética

A orientação do CISA faz parte de um maior esforço para enfrentar as ameaças crescentes de ciberatores patrocinados pelo Estado. Nos últimos anos, aumentaram as campanhas maliciosas dirigidas às infra-estruturas de telecomunicações, permitindo aos atacantes interceptar comunicações privadas e exfiltrar dados sensíveis.

A orientação visa especificamente indivíduos em funções de alto risco, como altos funcionários do governo e executivos corporativos, que muitas vezes são o foco desses ataques cibernéticos avançados.

“Indivíduos altamente visados devem assumir que todas as comunicações entre dispositivos móveis correm risco de interceptação ou manipulação”, alerta a orientação. Esta avaliação rigorosa reflete a natureza evolutiva das ameaças cibernéticas e ressalta a importância de implementar medidas de segurança mais fortes.