A Microsoft está investigando uma campanha em que cibercriminosos com motivação financeira abusam do recurso Windows Quick Assist para implantar Black Basta ransomware nas redes das vítimas. O grupo de ameaças, identificado como Storm-1811, inicia seus ataques esmagando alvos com uma enxurrada de e-mails não solicitados, uma tática conhecida como email bombing. Esta campanha está sob escrutínio pelo menos desde meados de abril de 2024.

Táticas de bombardeio por e-mail e phishing por voz

Os invasores começam inscrevendo o endereço de e-mail da vítima. a vários serviços, fazendo com que suas caixas de entrada sejam inundadas com spam. Posteriormente, os agentes da ameaça se fazem passar pelo suporte técnico da Microsoft ou pela equipe de TI da empresa da vítima, entrando em contato com os alvos por telefone para oferecer assistência na resolução do problema de spam. Durante essas chamadas de phishing de voz, os invasores convencem as vítimas a conceder-lhes acesso aos seus dispositivos Windows por meio do controle remoto Quick Assist e da ferramenta de compartilhamento de tela.

Desde meados de abril de 2024, o Microsoft Threat Intelligence observou o agente da ameaça Storm-1811 fazendo uso indevido da ferramenta de gerenciamento de clientes Quick Assist para atingir usuários em ataques de engenharia social que levam ao ransomware Black Basta. https://t.co/PA5dW6alnQ

— Microsoft Threat Intelligence (@MsftSecIntel) 15 de maio de 2024

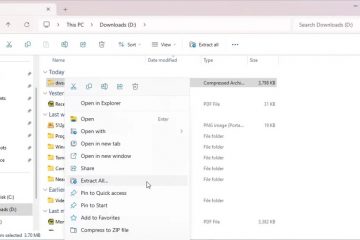

Depois que o acesso é concedido, os invasores executam um comando cURL com script para baixar arquivos maliciosos em lote ou ZIP. De acordo com a Microsoft, esses arquivos geralmente levam à instalação do Qakbot, ferramentas de monitoramento e gerenciamento remoto (RMM), como ScreenConnect e NetSupport Manager, e o kit de ferramentas de teste de penetração Cobalt Strike. Após a ligação, Storm-1811 conduz a enumeração de domínio e movimentação lateral dentro da rede da vítima, implantando o ransomware Black Basta usando a ferramenta Windows PsExec.

Empresa de segurança cibernética Rapid7 também observou esses ataques, observando que os invasores usam scripts em lote para coletar as credenciais da vítima por meio de comandos do PowerShell. Essas credenciais são coletadas sob o pretexto de exigir um login para uma atualização e são imediatamente exfiltradas para o servidor dos invasores usando o Secure Copy Protocol (SCP). Em alguns casos, as credenciais são salvas em um arquivo para recuperação manual.

Mitigação e recomendações

Para mitigar esses ataques de engenharia social, a Microsoft aconselha os defensores da rede a bloquear ou desinstalar o Quick Assist e ferramentas RMM semelhantes se não estiverem em uso. Os funcionários devem ser treinados para reconhecer golpes de suporte técnico, e as conexões só devem ser permitidas se iniciadas pelo usuário entrando em contato com o suporte de TI ou com o Suporte da Microsoft. Quaisquer sessões suspeitas do Quick Assist devem ser encerradas imediatamente.

A Microsoft recomenda as seguintes práticas recomendadas para proteger usuários e organizações contra ataques e agentes de ameaças que usam indevidamente o Quick Assist:

“Considere bloquear ou desinstalar o Quick Assist e outras ferramentas de monitoramento e gerenciamento remoto se essas ferramentas não estiverem em uso em seu ambiente. Se sua organização utiliza outra ferramenta de suporte remoto, como Ajuda Remota, bloqueie ou remova o Quick Assist como prática recomendada. A Ajuda Remota faz parte do Microsoft Intune Suite e fornece autenticação e controles de segurança para conexões de suporte técnico. Eduque os usuários sobre como se protegerem contra golpes de suporte técnico. Os golpes de suporte técnico são um problema que afeta todo o setor, onde os golpistas usam táticas assustadoras para enganar os usuários e levá-los a serviços de suporte técnico desnecessários. Permita que um auxiliar se conecte ao seu dispositivo usando o Quick Assist apenas se você tiver iniciado a interação entrando em contato diretamente com o Suporte da Microsoft ou com a equipe de suporte de TI. Não forneça acesso a ninguém que afirme ter necessidade urgente de acessar seu dispositivo. Se você suspeitar que a pessoa que está se conectando ao seu dispositivo está realizando atividades maliciosas, desconecte-se da sessão imediatamente e informe às autoridades locais e/ou a qualquer membro de TI relevante da sua organização. Os usuários que foram afetados por um golpe de suporte técnico também podem usar o formulário de golpe de suporte técnico da Microsoft para denunciá-lo.“

O grupo de ransomware Black Basta surgiu como uma operação Ransomware-as-a-Service (RaaS) em abril de 2022, após a dissolução do grupo de crimes cibernéticos Conti. Desde então, as afiliadas da Black Basta têm como alvo inúmeras organizações de alto perfil.

Quick Assist e suas vulnerabilidades

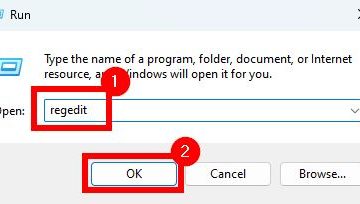

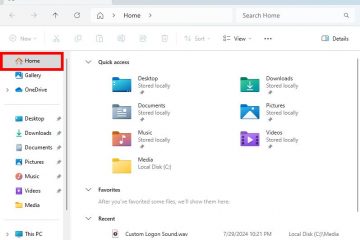

Quick Assist é um aplicativo que permite ao usuário compartilhar seu dispositivo Windows ou macOS com outra pessoa por meio de uma conexão remota. Isso permite que o usuário conectado se conecte remotamente ao dispositivo do usuário receptor e visualize sua exibição, faça anotações ou assuma o controle total, normalmente para solução de problemas.

Além de proteger os clientes contra atividades maliciosas observadas, a Microsoft está investigando o uso do Quick Assist nesses ataques e está trabalhando para melhorar a transparência e a confiança entre ajudantes e compartilhadores, e incorporando mensagens de aviso no Quick Assist para alertar os usuários sobre possíveis golpes de suporte técnico.

Microsoft Defender’s Função

O Microsoft Defender for Endpoint detecta componentes de atividade originados de sessões de Assistência Rápida, bem como atividades subsequentes, e o Microsoft Defender Antivirus detecta os componentes de malware associados a essa atividade. O Quick Assist é instalado por padrão em dispositivos que executam o Windows 11. Além disso, os golpes de suporte técnico são um problema em todo o setor, onde os golpistas usam táticas de intimidação para induzir os usuários a serviços de suporte técnico desnecessários.

Qakbot e RMM Ferramentas

O Qakbot tem sido usado ao longo dos anos como um vetor de acesso remoto para fornecer cargas maliciosas adicionais que levaram à implantação de ransomware. Nesta atividade recente, Qakbot foi usado para entregar um Cobalt Strike Beacon atribuído à Tempestade-1811. O ScreenConnect foi usado para estabelecer persistência e conduzir movimentos laterais dentro do ambiente comprometido. NetSupport Manager é uma ferramenta de acesso remoto usada por vários agentes de ameaças para manter o controle sobre os dispositivos comprometidos. Um invasor pode usar essa ferramenta para acessar remotamente o dispositivo, baixar e instalar malware adicional e iniciar comandos arbitrários.

Mitigações adicionais

A Microsoft recomenda o seguinte mitigações para reduzir o impacto desta ameaça:

“Educar os usuários sobre como proteger informações pessoais e comerciais nas mídias sociais, filtrar comunicações não solicitadas, identificar links de atração em e-mails de phishing e relatar tentativas de reconhecimento e outras atividades suspeitas. Eduque os usuários sobre a prevenção de infecções por malware, como ignorar ou excluir e-mails ou anexos não solicitados e inesperados enviados por meio de aplicativos de mensagens instantâneas ou redes sociais, bem como chamadas telefônicas suspeitas. Invista em soluções antiphishing avançadas que monitoram e-mails recebidos e sites visitados. O Microsoft Defender para Office 365 reúne gerenciamento de incidentes e alertas em email, dispositivos e identidades, centralizando investigações para ameaças baseadas em email. Ative a proteção fornecida pela nuvem no Microsoft Defender Antivirus ou equivalente para o seu produto antivírus para cobrir ferramentas e técnicas de invasores em rápida evolução. As proteções de aprendizado de máquina baseadas em nuvem bloqueiam uma grande maioria de variantes novas e desconhecidas. Ative a proteção de rede para impedir que aplicativos ou usuários acessem domínios maliciosos e outros conteúdos maliciosos na Internet. Ative recursos de proteção contra adulteração para evitar que invasores interrompam os serviços de segurança. Habilite a investigação e a correção em modo totalmente automatizado para permitir que o Defender for Endpoint tome medidas imediatas em alertas para resolver violações, reduzindo significativamente o volume de alertas. Consulte a visão geral de ransomware operado por humanos da Microsoft para obter recomendações gerais de proteção contra ataques de ransomware.”

Detecção e alertas

Os clientes do Microsoft Defender XDR podem ativar regras de redução de superfície de ataque para evitar técnicas de ataque comuns:

Bloquear a execução de arquivos executáveis, a menos que eles atendam a um critério de prevalência, idade ou lista confiável Bloquear a execução de scripts potencialmente ofuscados Bloquear criações de processos originadas de comandos PSExec e WMI Usar proteção avançada contra ransomware

Detecção de malware

O Microsoft Defender Antivirus detecta downloaders, implantes e comportamento do Qakbot como o seguinte malware:

TrojanDownloader:O97M/Qakbot Trojan:Win32/QBot Trojan:Win32/Qakbot TrojanSpy:Win32/Qakbot Comportamento:Win32/Qakbot

Os componentes de ameaça Black Basta são detectados da seguinte forma:

Comportamento:Win32/Basta Ransom:Win32/Basta Trojan:Win32/Basta

O Microsoft Defender Antivirus detecta Beacon em execução no processo da vítima como o seguinte:

Behavior:Win32/CobaltStrike Backdoor:Win64/CobaltStrike HackTool:Win64/CobaltStrike

Componentes adicionais do Cobalt Strike são detectados como os seguintes:

TrojanDropper:PowerShell/Cobacis Trojan:Win64/TurtleLoader.CS Exploração:Win32/ShellCode