O HijackLoader surgiu como um novo carregador de malware que vem ganhando força nos últimos meses. Sua arquitetura modular o diferencia de outros carregadores de malware, permitindo utilizar uma variedade de módulos para injeção e execução de código. Esse recurso o tornou a escolha preferida para carregar diversas famílias de malware, incluindo Danabot, SystemBC e RedLine Stealer.

Sua popularidade crescente sugere que os agentes de ameaças podem adotá-lo cada vez mais, potencialmente preenchendo a lacuna deixada por malware como Emotet e Qakbot. Como sempre, manter-se vigilante e atualizado sobre essas ameaças é crucial para manter a segurança cibernética.

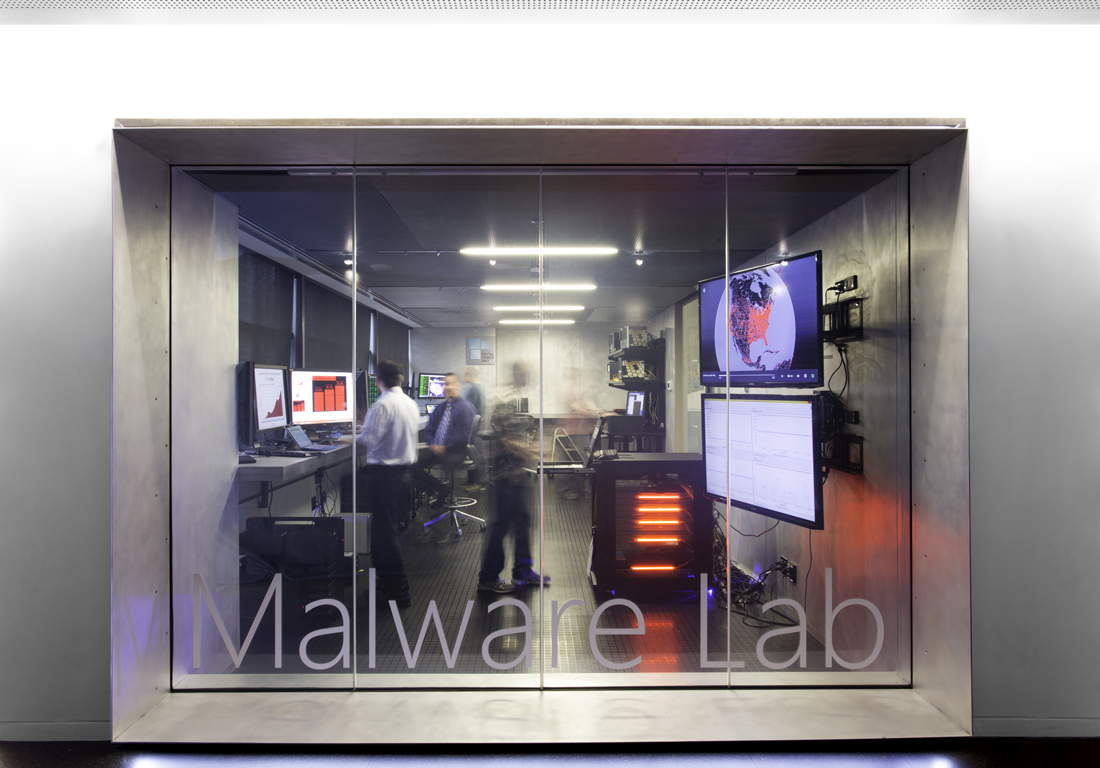

Insights técnicos e principais descobertas

ThreatLabz do Zscaler observou o HijackLoader pela primeira vez em julho de 2023. O carregador foi fundamental para eliminar várias famílias de malware, amplificando sua ameaça potencial. Uma de suas características distintivas é o uso de syscalls para evitar o monitoramento de soluções de segurança. Ele também detecta processos específicos com base em uma lista de bloqueio incorporada e pode atrasar a execução do código em diferentes estágios.

Os módulos incorporados do HijackLoader oferecem injeção e execução de código flexíveis, um recurso que não é comum entre carregadeiras tradicionais. O design modular do malware permite que ele seja versátil, adaptando-se a diversas tarefas e evitando a detecção de forma mais eficaz.

Como funciona o HijackLoader

Após a execução, o HijackLoader é iniciado por determinar se a carga final está incorporada no binário ou se precisa ser baixada de um servidor externo. Ele inclui uma configuração criptografada que armazena diversas informações, como hashes da API do Windows para carregamento dinâmico e parâmetros para diversas funções da API do Windows.

O malware emprega diversas técnicas de anti-análise, incluindo carregamento dinâmico de funções da API do Windows usando uma técnica de hashing de API personalizada. Ele também realiza um teste de conectividade HTTP para um site legítimo, como o Mozilla, e atrasa a execução do código em diferentes estágios com base na presença de processos específicos.

Os módulos do HijackLoader auxiliam na injeção de código e no processo de execução do final. carga útil. Esses módulos foram identificados pelo ThreatLabz, cada um possuindo funcionalidades específicas. Por exemplo, o módulo AVDATA contém uma lista de bloqueio de nomes de processos de produtos de segurança, enquanto o módulo ESLDR auxilia na injeção de código do shellcode da instrumentação principal.